Qu'est-ce que la CMDB ?

Présentation

Une base de données de gestion des configurations (CMDB) constitue le fondement d'une gestion efficace des technologies de l'information dans les organisations modernes. Les environnements informatiques devenant de plus en plus complexes, le suivi manuel des composants de l'infrastructure devient pratiquement impossible. Une CMDB automatise ce processus de documentation, en créant un référentiel centralisé qui offre une visibilité complète sur l'ensemble de votre écosystème informatique.

Une CMDB est une base de données spécialisée conçue pour stocker des informations détaillées sur les actifs informatiques d'une organisation, leurs configurations et leurs relations mutuelles. Il fonctionne comme une source unique de vérité pour les initiatives de gestion des services informatiques (ITSM), permettant aux équipes de documenter et de gérer le matériel, les logiciels, les systèmes, les installations et même le personnel. Chaque élément suivi dans une CMDB est appelé élément de configuration (CI).

CMDB

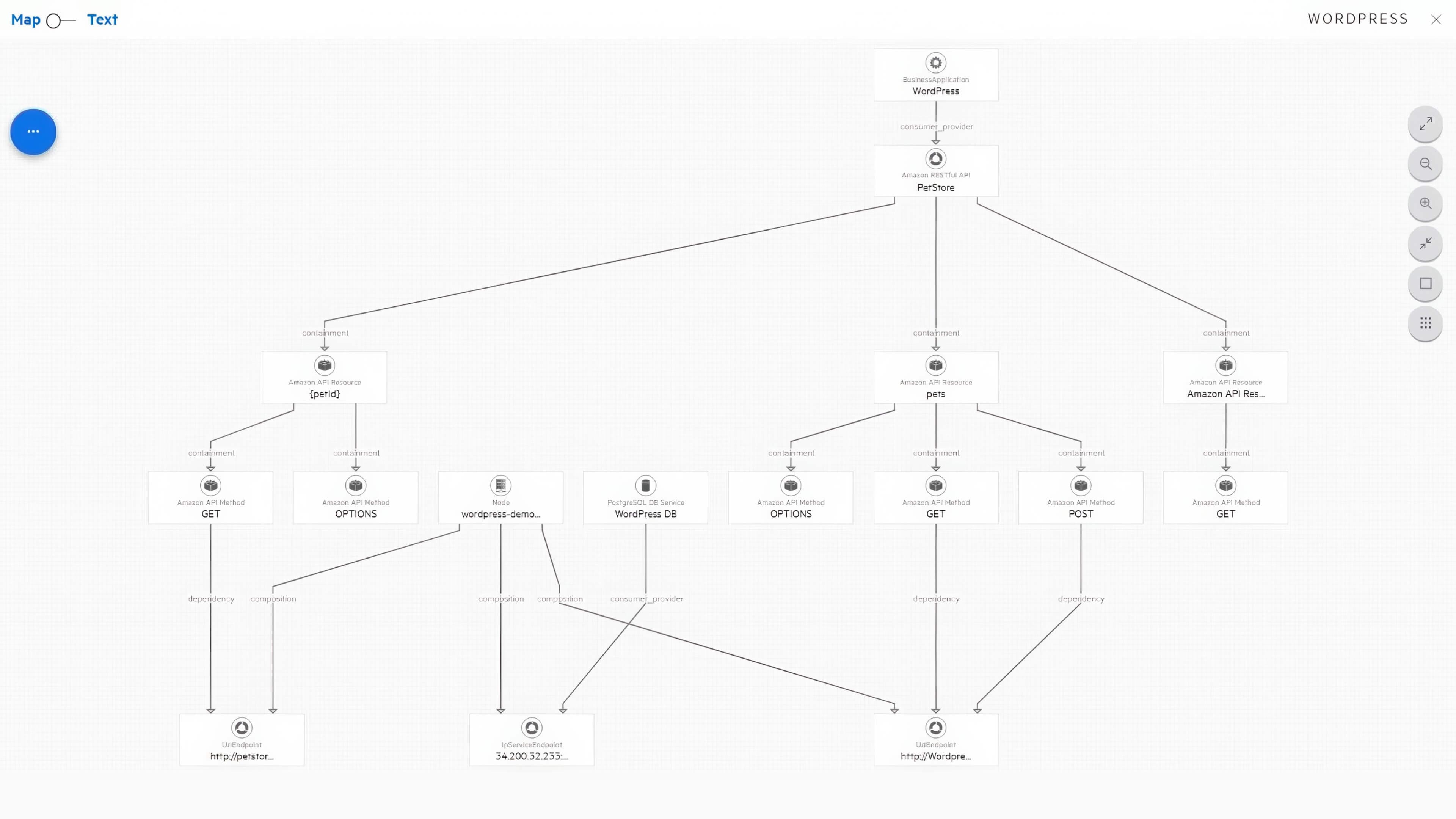

La véritable puissance d'une CMDB réside dans sa capacité à cartographier les relations entre les éléments de configuration, ce qui aide les équipes informatiques à comprendre les dépendances et à prévenir les interruptions de service. En offrant une vue panoramique de l'infrastructure informatique, une CMDB permet aux organisations de suivre efficacement les changements, d'identifier les conflits potentiels entre les infrastructures critiques interdépendantes et de maintenir les normes de prestation de services, même lorsque l'environnement évolue.

Les services informatiques modernes utilisent les CMDB pour stocker et gérer un large éventail d'informations :

- Détails de l'inventaire du matériel et des logiciels, y compris les spécifications, les versions et les informations sur les licences. Ce suivi complet aide les organisations à optimiser leurs investissements technologiques et à garantir le respect des accords de licence.

- Documentation de l'infrastructure du réseau, qui établit les connexions entre les composants physiques et virtuels. Cette visibilité est essentielle pour dépanner et planifier les modifications du réseau sans perturber les services.

- Paramètres de configuration pour les composants individuels du système, permettant une standardisation dans toute l'entreprise et une reprise plus rapide en cas de défaillance.

- Des enregistrements historiques des modifications apportées au système au fil du temps, créant ainsi une piste d'audit qui soutient les efforts de conformité et aide à identifier la source des problèmes lorsqu'ils surviennent.

- Informations sur le personnel relatives à la propriété du système, aux responsabilités de soutien et aux droits d'accès, ce qui renforce la gouvernance et la responsabilité en matière de sécurité.

Comment fonctionne une CMDB ?

Une solution CMDB robuste n'existe pas de manière isolée - elle s'intègre à divers outils de découverte et plates-formes de surveillance des systèmes pour collecter automatiquement des données dans des environnements hybrides. Les CMDB modernes utilisent des mécanismes de découverte qui analysent en permanence le paysage informatique, identifiant les nouveaux composants et les modifications apportées aux composants existants sans intervention manuelle.

Lorsqu'elle fonctionne de manière optimale, une CMDB maintient une représentation précise et en temps réel de votre environnement informatique. Il ne se contente pas de cataloguer les actifs, il cartographie leurs relations et leurs dépendances. Cette compréhension relationnelle s'avère inestimable lors de la planification de changements ou de la résolution de problèmes. Par exemple, avant de mettre un serveur hors service, une CMDB peut indiquer précisément quels sont les applications et les services qui en dépendent, ce qui permet de planifier correctement la migration.

La CMDB sert à la fois d'historique et d'instantané de votre infrastructure. Lorsqu'un nouveau serveur rejoint votre réseau, la CMDB le détecte automatiquement, l'ajoute à l'inventaire et établit ses relations avec les autres composants. De même, lorsque les configurations changent, la CMDB suit ces modifications, en conservant un historique complet des changements qui répond aux exigences d'audit et permet d'identifier la source des problèmes de performance.

Quels sont les avantages d'une CMDB ?

Les organisations qui mettent en œuvre une CMDB bien gérée bénéficient de nombreux avantages opérationnels et stratégiques :

- Une meilleure visibilité des paysages informatiques complexes permet une gestion proactive plutôt qu'un dépannage réactif. Les équipes informatiques acquièrent une compréhension globale de l'interaction des composants, ce qui leur permet d'anticiper les effets d'entraînement des changements avant leur mise en œuvre.

- La résolution des incidents est accélérée lorsque les équipes de support peuvent rapidement identifier les composants affectés et leurs dépendances. Cette visibilité réduit le temps moyen de réparation (MTTR) et minimise les interruptions de service qui ont un impact sur les activités de l'entreprise.

- L'amélioration des processus de gestion du changement résulte de la compréhension de la manière dont les changements proposés peuvent affecter les systèmes interconnectés. Cette anticipation permet de réduire considérablement les incidents liés au changement et les interruptions de service inattendues.

- Le renforcement de la position de conformité se développe grâce à une meilleure documentation et à de meilleures capacités d'audit. Les organisations peuvent plus facilement démontrer qu'elles respectent les exigences réglementaires et les normes industrielles en conservant des enregistrements précis de leur infrastructure informatique.

- L'amélioration de la gestion de la sécurité devient possible lorsque les équipes de sécurité ont une visibilité sur tous les biens à protéger. Cette vue d'ensemble permet d'identifier les vulnérabilités et de garantir une application cohérente des contrôles de sécurité.

- Pour prendre des décisions éclairées en matière d'investissements informatiques , il faut disposer de données précises sur les actifs existants, leur utilisation et l'état de leur cycle de vie. Ces informations permettent aux organisations d'optimiser leurs dépenses et d'éviter les achats inutiles.

- Une meilleure collaboration entre les équipes se développe lorsque tous les groupes informatiques travaillent à partir de la même source d'information précise. Cette compréhension commune réduit les conflits et accélère la réalisation du projet.

En fin de compte, une CMDB transforme la gestion informatique d'une discipline réactive en une discipline proactive, permettant aux organisations de fournir des services plus fiables à des coûts opérationnels moindres.

Quelle est la différence entre un CMBD et la gestion des actifs informatiques ?

Bien que souvent mentionnées dans le même contexte, la CMDB et la gestion des actifs informatiques (ITAM) ont des objectifs distincts mais complémentaires au sein d'une organisation. La compréhension de ces différences aide les entreprises à mettre en œuvre ces deux types de mesures de manière efficace.

L'ITAM se concentre principalement sur le suivi des actifs d'un point de vue financier et du cycle de vie. Il s'intéresse aux détails de l'approvisionnement, aux calendriers d'amortissement, aux coûts de maintenance et à la mise au rebut éventuelle des actifs informatiques. ITAM aide les organisations à gérer les aspects commerciaux de la propriété des technologies, y compris la gestion des contrats, les relations avec les fournisseurs et la planification du budget. Son objectif principal est l'optimisation des coûts et le respect des réglementations financières et des accords de licence.

Une CMDB, en revanche, met l'accent sur les aspects opérationnels et de fourniture de services des actifs informatiques. Plutôt que de se concentrer sur les attributs financiers, une CMDB documente la manière dont les composants interagissent pour fournir des services. Il cartographie les dépendances entre les éléments de configuration, suit les états de configuration et prend en charge les processus de gestion des modifications. L'objectif principal de la CMDB est de maintenir la fiabilité des services grâce à une documentation technique complète.

Prenons l'exemple d'un serveur pour illustrer les différences d'approche entre ces systèmes. Dans un système ITAM, ce serveur serait suivi principalement en fonction de sa date d'acquisition, de l'état de la garantie, du calendrier de maintenance, de la valeur de dépréciation et du délai de remplacement éventuel. Dans une CMDB, le même serveur serait documenté pour son système d'exploitation, les applications installées, les connexions réseau, les paramètres de configuration et les relations avec les services dépendants.

Bien que distincts, ces systèmes fonctionnent mieux lorsqu'ils sont intégrés. Les informations financières de l'ITAM combinées aux données de configuration technique d'une CMDB fournissent une image complète des actifs informatiques de l'organisation, soutenant à la fois la gouvernance financière et l'excellence opérationnelle.

Rationalisez la mise en œuvre de votre CMDB avec OpenText

La création et le maintien d'une CMDB efficace présentent des défis importants, en particulier parce que les environnements informatiques deviennent de plus en plus complexes et dynamiques. Les processus de documentation manuelle ne peuvent tout simplement pas suivre le rythme des environnements modernes de cloud hybride, ce qui entraîne des inexactitudes dans les données qui minent la valeur de la CMDB.

OpenText™ Universal Discovery and CMDB répond à ces défis avec une solution de gestion de configuration neutre disponible en SaaS, sur site ou dans le nuage. Cette flexibilité lui permet de s'intégrer parfaitement dans votre écosystème technologique existant. Parce qu'il fonctionne harmonieusement avec les outils et plateformes informatiques déjà en place, vous pouvez facilement découvrir, cartographier et gérer les éléments de configuration dans vos environnements hybrides et multicloud sans apporter de changements perturbateurs à vos procédures opérationnelles.

OpenText Universal Discovery and CMDB utilise des mécanismes de découverte sophistiqués qui identifient et documentent automatiquement vos actifs informatiques dans divers environnements. La solution peut :

- Collecte automatique des données sur les actifs informatiques hybrides sur les plateformes multicloud (AWS, Azure, Google Cloud), les environnements de conteneurs (Kubernetes, Docker) et l'infrastructure traditionnelle sur site.

- Cartographier les dépendances des applications grâce à des méthodes de découverte sans agent et basées sur des agents, offrant ainsi une visibilité complète, quel que soit l'endroit où résident les applications.

- Détectez les changements en temps quasi réel grâce à des mises à jour pilotées par les événements, ce qui permet à votre CMDB de rester à jour même dans des environnements en évolution rapide.

- S'intégrer aux outils de gestion informatique existants grâce à des API ouvertes et des connecteurs prédéfinis, afin d'améliorer vos investissements actuels plutôt que de les remplacer.

- Soutenir les initiatives de conformité en conservant des dossiers de configuration détaillés et des historiques de modifications qui satisfont aux exigences d'audit.

Notre solution automatise le processus de découverte dans les environnements physiques, virtuels et en nuage, ce qui garantit que votre CMDB reste à jour sans nécessiter de mises à jour manuelles fastidieuses. Son approche sans agent minimise la charge opérationnelle tout en capturant des données de configuration complètes. Pour les organisations ayant des exigences strictes en matière de sécurité, les options de découverte basées sur des agents offrent une visibilité plus approfondie là où c'est nécessaire.

Grâce à Universal Discovery et à la CMDB, l'ensemble de votre paysage informatique est mis en évidence, ce qui vous permet de réduire les interruptions de service et d'augmenter les taux de réussite des changements. Les capacités de cartographie des relations de la solution aident les équipes à comprendre les dépendances entre les composants, ce qui permet une analyse d'impact plus efficace avant la mise en œuvre des changements. Cette visibilité se traduit directement par une réduction des interruptions de service et une résolution plus rapide des incidents lorsque des problèmes surviennent.

"Nous avons essayé d'obtenir des informations en temps réel sur nos nuages et les mises à jour événementielles d'OpenText.

nuages et les mises à jour événementielles qu'OpenText

Universal Discovery d'OpenText sont vraiment importantes.

Une institution financière de premier plan

Cette visibilité en temps réel s'avère particulièrement précieuse dans les environnements dynamiques en nuage où les ressources peuvent être approvisionnées ou mises hors service en quelques minutes plutôt qu'en quelques semaines.

En fournissant une source de vérité unique et précise pour l'ensemble de votre écosystème informatique, OpenText Universal Discovery and CMDB transforme la façon dont les entreprises gèrent leurs actifs technologiques. Il remplace l'incertitude par la clarté, la lutte réactive contre les incendies par une gestion proactive, et les processus manuels par une automatisation efficace, le tout contribuant à des services plus fiables à des coûts opérationnels moindres.

Comment la CMDB soutient-elle ITIL ?

Le cadre de l'Information Technology Infrastructure Library (ITIL) fournit les meilleures pratiques pour aligner les services informatiques sur les besoins de l'entreprise, et une CMDB est un catalyseur essentiel pour de nombreux processus ITIL. Comprendre cette relation aide les organisations à maximiser la valeur de la mise en œuvre de la CMDB et de l'adoption de l'ITIL.

Au cœur de l'ITIL se trouve une approche de la gestion informatique orientée vers les services, et une CMDB fournit les données de base nécessaires pour soutenir cette perspective. En documentant la manière dont les éléments de configuration se combinent pour fournir des services spécifiques, la CMDB rend les concepts abstraits de l'ITIL concrets et exploitables.

Plusieurs processus clés de l'ITIL dépendent fortement des données de la CMDB :

- La gestion des incidents bénéficie de la cartographie des relations CMDB, qui aide les équipes d'assistance à identifier rapidement la cause première des interruptions de service. Lorsqu'un incident se produit, les techniciens peuvent utiliser la CMDB pour comprendre quels composants peuvent être impliqués et comment ils sont liés aux services affectés.

- La gestion du changement s'appuie sur les données de la CMDB pour évaluer l'impact potentiel des changements proposés. Avant de mettre en œuvre un changement, les équipes peuvent analyser les dépendances et identifier les parties prenantes susceptibles d'être affectées, ce qui réduit le risque d'interruptions de service inattendues.

- La gestion des problèmes utilise les données historiques de la CMDB pour identifier les problèmes récurrents et leurs causes sous-jacentes. En analysant les schémas des rapports d'incidents et les données de configuration, les organisations peuvent s'attaquer aux problèmes systémiques plutôt que de se contenter de traiter les symptômes.

- La gestion des niveaux de service dépend de la CMDB pour définir les composants qui supportent des services spécifiques et leurs niveaux de performance convenus. Cette visibilité aide les organisations à hiérarchiser les ressources d'assistance en fonction de l'importance du service.

- La gestion de la configuration, un processus central de l'ITIL, tourne autour de la maintenance de la CMDB elle-même. Ce processus garantit l'exactitude de la base de données, ce qui permet de soutenir tous les autres processus ITIL.

En servant de référentiel central pour les informations relatives à l'infrastructure, une CMDB bien gérée transforme l'ITIL d'un cadre théorique en une approche pratique pour améliorer la prestation de services et aligner les opérations informatiques sur les objectifs de l'entreprise.

Quelles sont les capacités d'une CMDB ?

Les CMDB modernes offrent des fonctionnalités sophistiquées qui vont bien au-delà de la simple gestion de l'inventaire des actifs. La compréhension de ces capacités aide les organisations à tirer le meilleur parti de leur investissement dans la CMDB.

La découverte automatisée représente peut-être la capacité la plus critique des CMDB contemporaines. Plutôt que de s'appuyer sur la saisie manuelle de données, les systèmes avancés analysent en permanence le réseau pour identifier les nouveaux appareils, les installations de logiciels et les changements de configuration. Cette automatisation garantit l'exactitude des données tout en réduisant considérablement les frais administratifs.

La cartographie des relations différencie une véritable CMDB d'un simple registre des actifs. En documentant la manière dont les éléments de configuration dépendent les uns des autres, les CMDB fournissent un contexte qui s'avère inestimable lors de l'analyse d'impact. Ces cartes de relations se présentent souvent sous la forme de diagrammes visuels qui aident les équipes à comprendre d'un seul coup d'œil des interconnexions complexes.

Les capacités de modélisation des services permettent aux organisations de définir les éléments de configuration qui prennent en charge des services professionnels spécifiques. Cette vision orientée service permet de hiérarchiser les incidents et les changements en fonction de l'impact sur l'entreprise plutôt que des seules considérations techniques.

Les fonctions de suivi des modifications enregistrent les modifications apportées aux éléments de configuration au fil du temps, créant ainsi un historique qui répond aux exigences d'audit et aide à diagnostiquer les problèmes. Lorsque des problèmes surviennent, les équipes peuvent passer en revue les changements récents qui ont pu contribuer à la situation.

L'intégration avec d'autres outils de gestion informatique amplifie la valeur des données de la CMDB. Les systèmes modernes proposent des API et des connecteurs prédéfinis pour les services d'assistance, les outils de surveillance, les plateformes de sécurité et les systèmes de gestion en nuage, ce qui garantit que des données de configuration précises circulent dans l'ensemble de l'écosystème informatique.

Les options de personnalisation permettent aux organisations d'adapter la CMDB à leurs besoins spécifiques, par exemple en définissant des attributs personnalisés pour les éléments de configuration, en créant des types de relations spécialisés ou en développant des approches de visualisation uniques pour les différents groupes de parties prenantes.

Les rapports de conformité aident les organisations à démontrer qu'elles respectent les exigences réglementaires et les normes internes. En documentant les états et les changements de configuration, les CMDB fournissent les preuves nécessaires à la réussite des audits dans différents cadres, notamment SOX, HIPAA et ISO 27001.

Quelles sont les caractéristiques d'une CMDB efficace ?

Tous les CMDB n'offrent pas la même valeur. Les mises en œuvre les plus efficaces partagent plusieurs caractéristiques clés que les organisations devraient prendre en compte lorsqu'elles évaluent ou améliorent leur approche de la gestion des configurations :

- La précision est la caractéristique fondamentale d'une CMDB efficace. Si les équipes n'ont pas confiance dans les données, elles n'utiliseront pas le système. Les organisations les plus performantes atteignent la précision grâce à la découverte automatisée, à des processus robustes de gestion du changement et à des exercices réguliers de validation des données.

- L'exhaustivité garantit que la CMDB couvre tous les aspects pertinents de l'environnement informatique. Cette couverture comprend l'infrastructure sur site, les ressources en nuage, les composants réseau, les applications et même les actifs non techniques qui soutiennent la prestation de services. Une vision fragmentée n'apporte qu'une valeur limitée.

- La monnaie reflète la capacité de la CMDB à s'adapter à l'évolution constante du paysage informatique. Les systèmes efficaces sont mis à jour presque en temps réel, ce qui garantit que les décisions sont basées sur des informations actuelles plutôt que sur des instantanés périmés.

- La facilité d'utilisation détermine si les parties prenantes exploitent réellement les données de la CMDB dans leur travail quotidien. Les systèmes les plus performants offrent des interfaces intuitives, des vues spécifiques aux rôles, des cartes de relations visuelles et une intégration transparente avec des outils de flux de travail communs.

- L'évolutivité permet à la CMDB de se développer en même temps que l'organisation sans dégradation des performances. Cette caractéristique devient de plus en plus importante au fur et à mesure que les environnements s'étendent pour inclure des milliers, voire des millions d'éléments de configuration.

- La flexibilité permet à la CMDB de s'adapter à l'évolution des besoins de l'entreprise et aux changements technologiques. Cette flexibilité inclut la prise en charge de nouveaux types d'actifs, de modèles de relations et d'exigences d'intégration au fur et à mesure de leur apparition.

- La gouvernance établit clairement la propriété, les processus et les normes de qualité pour les données de la CMDB. Les mises en œuvre efficaces définissent qui peut modifier les différents types d'informations, comment les changements sont approuvés et comment la qualité des données est mesurée et maintenue.

Les organisations qui accordent la priorité à ces caractéristiques obtiennent généralement un meilleur retour sur leurs investissements dans la CMDB, transformant ce qui pourrait n'être qu'un simple inventaire technique en un atout stratégique qui favorise l'excellence opérationnelle.

Quelles sont les meilleures pratiques en matière de CMDB ?

La mise en œuvre et le maintien d'une CMDB réussie nécessitent une planification réfléchie et une attention permanente. Les organisations qui suivent ces meilleures pratiques tirent généralement une plus grande valeur de leurs efforts de gestion de la configuration :

- Commencez par des objectifs clairs plutôt que de vous lancer directement dans la mise en œuvre. Définissez précisément les résultats commerciaux et techniques que vous souhaitez obtenir grâce à votre CMDB. Cette clarté permet d'orienter les décisions relatives au champ d'application, à la sélection des outils et à la conception des processus.

- Mettre en œuvre par étapes au lieu de tenter de tout documenter en même temps. Commencez par les services critiques et leur infrastructure de soutien, puis étendez progressivement la couverture au fur et à mesure que les processus arrivent à maturité. Cette approche apporte une valeur ajoutée plus rapidement tout en permettant aux équipes d'apprendre et d'ajuster leur méthodologie.

- Se concentrer sur les relations, et non sur les stocks. La véritable puissance d'une CMDB réside dans la compréhension de la manière dont les composants se connectent pour fournir des services. Veillez à ce que votre mise en œuvre saisisse ces dépendances avec précision au lieu de vous contenter de cataloguer les actifs.

- Automatiser la recherche chaque fois que cela est possible afin de maintenir l'exactitude des données sans surcharger le personnel avec des entrées de données manuelles. Les outils modernes peuvent identifier automatiquement la plupart des composants de l'infrastructure, bien qu'une certaine vérification soit toujours nécessaire.

- Intégrez les processus de gestion des changements à votre CMDB pour vous assurer que la base de données reflète les modifications approuvées. Sans cette intégration, la CMDB devient rapidement obsolète à mesure que l'environnement évolue.

- Établir clairement la propriété des données en attribuant la responsabilité des différents types d'informations critiques à des équipes ou à des personnes spécifiques. Cette responsabilité permet de maintenir la qualité des données au fil du temps et de fournir des voies d'escalade claires en cas de divergences.

- Valider régulièrement l'exactitude des données par des comparaisons automatisées entre les états découverts et les configurations enregistrées. Traiter rapidement les divergences afin de maintenir la confiance dans le système.

- Fournir une formation spécifique aux rôles qui aide les parties prenantes à comprendre comment la CMDB soutient leurs responsabilités spécifiques. Les formations génériques ne parviennent souvent pas à démontrer une valeur pertinente, ce qui conduit à une faible adoption.

- Mesurez et communiquez la valeur en suivant la façon dont la CMDB contribue à l'amélioration des délais de résolution des incidents, à la réduction des échecs des changements, à l'amélioration des résultats en matière de conformité et à d'autres avantages pour l'entreprise. Cette visibilité permet de maintenir le soutien de la direction aux initiatives de gestion de la configuration.

En suivant ces pratiques, les organisations peuvent transformer leur CMDB d'une exigence technique en un atout stratégique qui améliore la prestation de services et soutient les objectifs de l'entreprise.

Quelles sont les tendances futures des CMDB ?

Alors que les paysages technologiques continuent d'évoluer, les CMDB s'adaptent pour relever de nouveaux défis et saisir de nouvelles opportunités. La compréhension de ces tendances permet aux entreprises de préparer leur approche de la gestion des configurations pour l'avenir :

- L'automatisation alimentée par l'IA représente peut-être la tendance la plus transformatrice dans l'évolution de la CMDB. Les algorithmes d'apprentissage automatique aident de plus en plus à identifier les modèles de configuration, à détecter les anomalies, à prédire les problèmes potentiels et même à suggérer des opportunités d'optimisation. Cette intelligence réduit le travail manuel tout en améliorant la précision des données et la qualité de l'information.

- Les architectures CMDB "cloud-native" émergent pour répondre à la nature dynamique des environnements modernes. Les CMDB traditionnelles sont confrontées à des ressources éphémères dont l'existence ne dure que quelques minutes ou quelques heures. Les solutions de nouvelle génération embrassent cette fluidité, capturant les relations entre les conteneurs, les fonctions sans serveur et les microservices malgré leur nature transitoire.

- L'intégration du maillage de services permet aux CMDB de capturer automatiquement les dépendances entre les microservices en puisant dans la couche de maillage de services, qui suit déjà ces relations à des fins de routage. Cette intégration offre une visibilité sans précédent sur les écosystèmes d'applications complexes.

- La connaissance de la posture de sécurité devient une fonction standard de la CMDB, car les organisations reconnaissent la valeur de la combinaison des données de configuration avec les informations sur les vulnérabilités. Les systèmes modernes associent les faiblesses de sécurité potentielles aux services concernés, ce qui aide les équipes à hiérarchiser les efforts de remédiation en fonction de l'impact sur l'activité de l'entreprise.

- Les capacités de gestion des services d'entreprise continuent d'évoluer, aidant les organisations à comprendre non seulement les relations techniques, mais aussi la manière dont les composants de l'infrastructure soutiennent les résultats spécifiques de l'entreprise. Cette vision orientée vers le service permet d'aligner les décisions techniques sur les priorités de l'organisation.

- La fonctionnalité de jumeau numérique permet la simulation et la modélisation basées sur les données de la CMDB. Les organisations peuvent tester les changements potentiels dans un environnement virtuel avant de les mettre en œuvre dans la production, ce qui réduit considérablement le risque d'interruption des services.

- L'intégration avec les chaînes d'outils DevOps garantit que les données de configuration restent exactes dans les environnements hautement automatisés. En se connectant aux référentiels d'infrastructure en tant que code, aux pipelines de déploiement et aux plateformes d'orchestration de conteneurs, les CMDB de nouvelle génération conservent leur pertinence dans des contextes de développement en évolution rapide.

Les organisations qui surveillent ces tendances et adaptent leur approche de la gestion des configurations en conséquence seront mieux placées pour maintenir la fiabilité des services malgré des paysages informatiques de plus en plus complexes et dynamiques.

Construire une base solide pour la gestion des services informatiques

Alors que les organisations adoptent la transformation numérique, leurs environnements informatiques évoluent continuellement et deviennent plus complexes. Cette évolution constante crée des défis importants pour les équipes informatiques chargées de maintenir la fiabilité des services et de soutenir les initiatives commerciales. Comment établir et maintenir le contrôle au milieu de cette évolution perpétuelle ?

Une CMDB correctement mise en œuvre est la pierre angulaire d'une gestion efficace des services informatiques (ITSM). En offrant une visibilité précise sur l'ensemble de votre écosystème informatique, une CMDB permet une prestation de services cohérente, même lorsque les technologies sous-jacentes changent. Cette base s'avère particulièrement précieuse lors de transformations majeures telles que les migrations dans le nuage, les initiatives de modernisation des applications ou les intégrations de fusions.

Le rôle de la CMDB s'étend au-delà du simple suivi des actifs pour devenir la source d'information qui fait autorité et qui alimente de nombreux processus ITSM. Lorsque les équipes de gestion des incidents ont besoin de comprendre les composants affectés, elles se tournent vers la CMDB. Lorsque les comités consultatifs du changement évaluent les modifications proposées, ils s'appuient sur les données de la CMDB pour évaluer les impacts potentiels. Lorsque les équipes de sécurité réagissent aux vulnérabilités, elles s'appuient sur la CMDB pour identifier les systèmes concernés.

Ce rôle central rend la précision de la CMDB particulièrement critique. Des données de configuration obsolètes ou incomplètes peuvent conduire à de mauvaises décisions, à des pannes prolongées, à des changements ratés et à des oublis en matière de sécurité. Les organisations engagées dans l'excellence des services reconnaissent que la qualité de la CMDB influence directement l'efficacité de l'ITSM dans toutes les disciplines.

La mise en place de cette base solide ne se limite pas à l'implémentation d'une base de données : elle exige une planification réfléchie, des capacités de découverte automatisées, une intégration avec les outils existants et une gouvernance permanente pour maintenir la qualité des données. En considérant votre CMDB comme un atout stratégique plutôt que comme une exigence technique, vous créez une base solide qui permet à l'ITSM de réussir dans le paysage informatique dynamique d'aujourd'hui.