OpenText Core Secure Access

Stärken Sie die Sicherheit der Lieferkette durch sicheren Zugriff

IDC MarketScape nennt OpenText einen 4-fachen Marktführer in MESCCNErhalten Sie den IDC-Auszug

Vollständige Zusammenarbeit entlang der Lieferkette

Organisationen stehen vor zunehmenden Bedrohungen durch Sicherheitsrisiken in der Lieferkette. Gewinnen Sie Sicherheit mit einer robusten, skalierbaren Lösung zur nahtlosen Verwaltung externer Benutzeridentitäten und Zugriffsrechte in Unternehmensökosystemen.

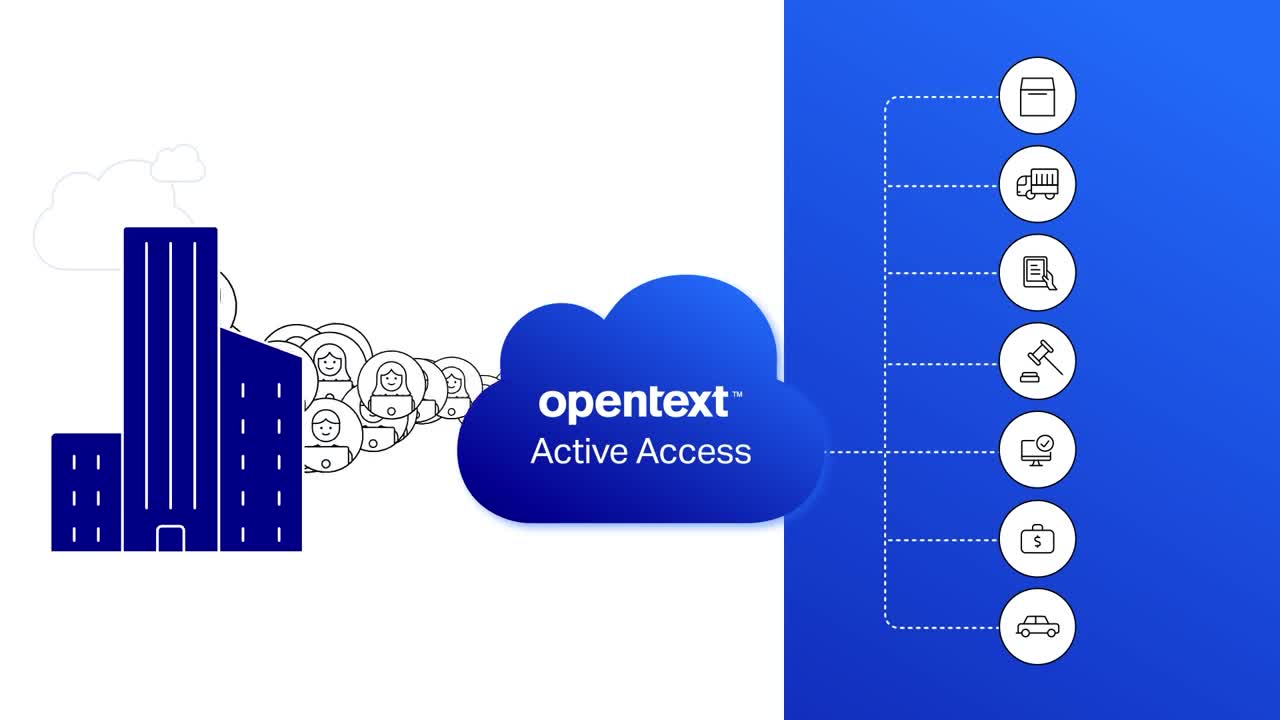

OpenText™ Core Secure Access mindert Sicherheitsrisiken in der Lieferkette mithilfe eines Zero-Trust-Frameworks, automatisiert die Integration von Drittanbietern und ermöglicht die Echtzeitüberwachung von Zugriffsrechten und Berechtigungen. Die skalierbare Architektur sichert den Zugang zu jeder Handelspartnerbeziehung, unabhängig von IT-Footprint, Systemen und Anforderungen an die Benutzererfahrung, sodass Unternehmen ihre Lieferkette sicher verwalten und unbefugten Zugriff auf Systeme verhindern können.

Warum OpenText Core Secure Access?

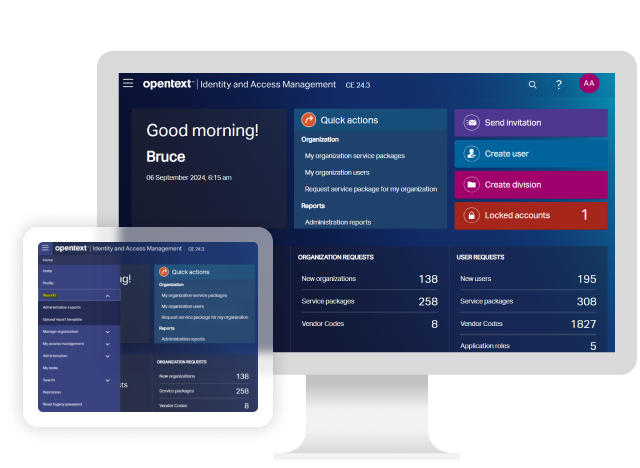

Erreichen Sie eine sichere Zusammenarbeit in Ihrem gesamten Geschäftsumfeld mit einer vertrauenswürdigen Identitäts- und Zugriffsmanagementlösung (IAM), die darauf ausgelegt ist, Risiken in der Lieferkette zu verringern, die Einhaltung von Vorschriften zu automatisieren und die betriebliche Effizienz zu steigern.

- 93 %

weniger Verstöße

Reduzieren Sie das Risiko in der Lieferkette, indem Sie Zero-Trust-Richtlinien auf externe Partner und Lieferanten anwenden. - 50%

schnellere Arbeitsabläufe

Nutzen Sie Automatisierung, um das Lieferantenlebenszyklusmanagement zu vereinfachen, manuelle Prozesse zu reduzieren und die Compliance zu verbessern. - 4,35 Mio. $

bei Verstoß werden Kosten vermieden

Implementieren Sie proaktive Sicherheitsmaßnahmen, die vor kostspieligen Sicherheitsverletzungen schützen, indem Sie eine kontinuierliche Identitätsüberprüfung und -verwaltung sicherstellen.

Anwendungsbeispiele

Organisationen benötigen eine skalierbare und sichere Zugangslösung, um Risiken in der Lieferkette zu mindern, Beziehungen zu Drittanbietern zu verwalten und Compliance-Richtlinien durchzusetzen. OpenText Core Secure Access gewährleistet ein sicheres, effizientes und automatisiertes Zugangsmanagement im großen Maßstab.

-

Stärken Sie die Zugriffskontrolle, indem Sie Benutzeridentitäten in Echtzeit validieren und eine risikobasierte Authentifizierung verwenden, um Schwachstellen durch den Zugriff Dritter zu minimieren.

-

Vereinfachen Sie den Lieferantenzugang durch den Einsatz automatisierter Workflows und Self-Service-Portale, um schnell und sicher die passenden Zugriffsebenen zu gewähren.

-

Schützen Sie kritische Systeme, indem Sie das Prinzip der minimalen Berechtigungen anwenden, Identitäten kontinuierlich verifizieren und den Zugriff basierend auf dem Kontext-Risiko anpassen.

-

Behalten Sie eine einzige Verbindung zur IAM-Plattform bei, um ungeschützte Endpunkte und die Angriffsflächen zu reduzieren.

-

Verbessern Sie die betriebliche Reife und die Risikoposition mit einem gemeinsamen, digitalen Ansatz für das Onboarding, die Verwaltung und das Offboarding von Drittunternehmen und Benutzern.

-

Benutzer sicher authentifizieren und Identitätsinformationen einfacher mit Anwendungen und Systemen teilen, um die organisationsübergreifende Zusammenarbeit zu gewährleisten.

Die wichtigsten Funktionen

OpenText Core Secure Access gewährleistet eine Sicherheit auf Unternehmensniveau für die Lieferkette, ermöglicht sicheren Zugriff in unbekannten Umgebungen, ohne die Benutzererfahrung zu beeinträchtigen, und setzt dabei Zero-Trust-Prinzipien durch.

Identitätszentrierte Sicherheit

Erzwingt Zugriffsrichtlinien mit minimalen Berechtigungen, die die Risiken in der Lieferkette verringern und unbefugten Zugriff einschränken.

Onboarding-Automatisierung durch Dritte

Vereinfacht die Lieferantenregistrierung und -verifizierung, um das Onboarding zu beschleunigen, manuelle Eingriffe zu minimieren und ein einheitliches, nahtloses Erlebnis zu bieten.

Zentralisierte Zugriffssteuerung

Bietet Echtzeit-Transparenz und Kontrolle über Benutzerberechtigungen, um die Durchsetzung von Richtlinien, die Überwachung der Compliance und die Audit-Bereitschaft sicherzustellen.

Adaptive, reibungsarme Authentifizierung

Verwendet risikobasierte Authentifizierung (RBA), adaptive Multi-Faktor-Authentifizierung (MFA), FIDO U2F, Token-Verifizierung und mehr, um die Authentifizierungssicherheit auf der Grundlage von Risikobewertungen in Echtzeit anzupassen.

Identitätsgesteuerte Nutzererfahrungen

Steuert dynamisch, was jeder Benutzer auf Grundlage seiner Berechtigungen, seines Profils, seiner Präferenzen, Beziehungen, externen API-Aufrufe und anderer Daten anzeigen, auswählen und anfordern kann.

IAM Platform as a Service

Bietet eine API-First-, automatisch skalierende Microservices-Architektur, um Anwendungen und benutzerdefinierte IAM-Lösungen schnell in einer DevSecOps-Umgebung zu entwickeln.

Beschleunigen Sie den Wert von OpenText Core Secure Access

Implementierung

OpenText bietet eine große Auswahl und Flexibilität bei der Bereitstellung von OpenText Core Secure Access.

-

Führen Sie das System überall aus und skalieren Sie es weltweit in der Public Cloud Ihrer Wahl

OpenText in der Public Cloud

-

Entwickeln, vernetzen und erweitern Sie Ihre Funktionen für das Information Management

API von OpenText™ Developer Cloud

Professional Services

OpenText Professional Services kombinieren die Implementierung von durchgängigen Lösungen mit umfassenden Technologie-Services zur Systemoptimierung.

-

Ein zuverlässiger Partner für Ihr Information Management

Ihr Weg zum Erfolg

-

Beschleunigen Sie Ihre Information Management-Fortschritte

Consulting Services

-

Bringen Sie Ihr Unternehmen mit modernen Lösungen in die Zukunft

Services der nächsten Generation

Schulungen

OpenText Learning Services bieten umfassende Schulungsprogramme zur Verbesserung der Kenntnisse und Kompetenzen. Stärken Sie Ihr Team mit flexiblen, von Experten geleiteten Schulungen, um OpenText-Lösungen zu meistern und den Erfolg voranzutreiben.

Communitys

Lernen Sie unsere OpenText-Communities kennen. Knüpfen Sie Kontakte mit Einzelpersonen und Unternehmen, um Einblicke und Unterstützung zu erhalten. Nehmen Sie an Diskussionen teil.

OpenText Core Secure Access resources

Explore why IDC MarketScape named OpenText a Leader in the worldwide Multi-Enterprise Supply Chain Commerce Network (MESCCN) category. The report highlights OpenText’s strengths in end-to-end B2B integration, secure partner collaboration, real-time visibility, and scalable supply chain automation. Learn how these capabilities help organizations reduce friction across partner ecosystems, improve operational resilience, and modernize supply chain collaboration at scale.

Drive growth by automating third-party access to enterprise information at scale

Read the white paperFix hidden supply chain issues with automation, visibility, and collaboration

Read the ebookStreamline supplier collaboration with secure, scalable, cloud-based access

Read the solution overviewDrive growth by automating third-party access to enterprise information at scale

Read the white paperFix hidden supply chain issues with automation, visibility, and collaboration

Read the ebookStreamline supplier collaboration with secure, scalable, cloud-based access

Read the solution overview

Learn how to securely build, manage, and connect ecosystems at scale with OpenText

Watch the video

Better customer experience via identity and access management at The Auto Club Group

Watch the video

Leverage IAM innovations to scale security enterprise-wide

Watch the video-

OpenText Core Secure Access is a cloud-based platform that delivers enterprise-class security for the extended partner ecosystem, enabling secure access across collaborative business application environments without compromising user experience.

-

It accelerates and standardizes third-party onboarding through self-paced, workflow-driven processes and comprehensive self-service capabilities, minimizing onboarding costs and delays.

-

It supports multiple authentication options, including risk-based authentication (RBA), MFA, FIDO U2F, phone, push, and mobile authenticator.

8 Benefits of leveraging the digital supply chain

Unlock 8 key benefits of digital supply chains for smarter, faster business.

Read the blog

4 Strategies to overcome supply chain collaboration challenges

4 smart strategies to boost supply chain collaboration and cut complexity.

Read the blog

Scale your digital ecosystem with secure access management

Enable secure, enterprise access to digital ecosystems at scale.

Read the blog

Der nächste Schritt

Kontaktieren Sie uns