Warum OpenText

Warum OpenText

Übersicht Warum OpenText

OpenText verfügt über jahrzehntelange Erfahrung, um Sie dabei zu unterstützen, Daten zu erschließen, Menschen und Prozesse zu verbinden und KI vertrauenswürdig zu machen

Daten verwalten und verbinden

Vereinheitlichen Sie Daten nahtlos im gesamten Unternehmen, um isolierte Bereiche zu verbinden, die Zusammenarbeit zu verbessern und Risiken zu reduzieren.

KI-bereite Informationen

Machen Sie sich bereit für KI und verwandeln Sie Ihre Daten in strukturierte, zugängliche und optimierte Informationen

Integrierte Sicherheit und Compliance

Erfüllen Sie regulatorische und Compliance-Anforderungen und schützen Sie Ihre Informationen während ihres gesamten Lebenszyklus

Menschen befähigen

Übersicht Menschen befähigen

OpenText hilft Menschen, Inhalte zu verwalten, Arbeitsabläufe zu automatisieren, KI zu nutzen und zusammenzuarbeiten, um die Produktivität zu steigern

Kunden

Sehen Sie, wie Tausende von Unternehmen auf der ganzen Welt mit innovativen Lösungen von OpenText erfolgreich sind

Mitarbeiter

Unsere Mitarbeiter sind unser größtes Kapital; sie sind das Herz der Marke OpenText und ihrer Werte

Unternehmerische Verantwortung

Erfahren Sie, wie wir gesellschaftliche Ziele vorantreiben und den positiven Wandel beschleunigen wollen

Partner

Finden Sie einen hochqualifizierten OpenText-Partner mit der richtigen Lösung für die digitale Transformation

Wie wir vergleichen

Setzen Sie das System überall ein

Übersicht Implementierungsoptionen

Erkunden Sie skalierbare und flexible Bereitstellungsoptionen für globale Unternehmen jeder Größe

Souveräne Cloud

Lokale Kontrolle. Globaler Maßstab. Vertrauenswürdige KI

Private Cloud

Erschließen Sie den Wert der Cloud und behalten Sie gleichzeitig die Kontrolle und die Compliance

On-Premises-Lösungen

Behalten Sie die volle Kontrolle über Ihre Daten in Ihrer eigenen Infrastruktur

Public Cloud

Schützen, skalieren und nutzen Sie Geschäftsinformationen in der Cloud Ihrer Wahl

KI-Leadership

Übersicht Aviator AI

Informationen auf neue Weise ansehen

OpenText™ Aviator™ AI

KI, die Ihr Unternehmen, Ihre Daten und Ihre Ziele versteht

OpenText™ MyAviator

Freuen sie sich auf schnellere Entscheidungen. Ihr sicherer persönlicher KI-Assistent ist bereit, an die Arbeit zu gehen.

OpenText™ Business Network Aviator™

Erhalten Sie bessere Einblicke mit generativer KI für Supply Chains

OpenText™ Content Aviator™

Leistungsstarke Arbeit mit KI-gestütztem Content-Management und einem intelligenten KI-Content-Assistenten

OpenText™ Cybersecurity Aviator™

Verbessern Sie die Sicherheit mit KI-Cybersecurity und agiler Bedrohungserkennung

OpenText™ DevOps Aviator™

Ermöglichen Sie eine schnellere Bereitstellung von Apps, Entwicklung und automatisierte Softwaretests

OpenText™ Experience Aviator™

Verbessern Sie die Kundenkommunikation und das Kundenerlebnis für den Kundenerfolg

OpenText™ Fax Aviator™

Verwandeln Sie jedes Fax mit KI in sofortige Aktionen

OpenText™ Service Management Aviator™

Befähigen Sie Benutzer, Servicemitarbeiter und IT-Personal, die benötigten Antworten zu finden

Aviator AI

Übersicht Aviator AI

Informationen auf neue Weise ansehen

OpenText™ Aviator™ AI

KI, die Ihr Unternehmen, Ihre Daten und Ihre Ziele versteht

OpenText™ MyAviator

Freuen sie sich auf schnellere Entscheidungen. Ihr sicherer persönlicher KI-Assistent ist bereit, an die Arbeit zu gehen.

OpenText™ Business Network Aviator™

Erhalten Sie bessere Einblicke mit generativer KI für Supply Chains

OpenText™ Content Aviator™

Leistungsstarke Arbeit mit KI-gestütztem Content-Management und einem intelligenten KI-Content-Assistenten

OpenText™ Cybersecurity Aviator™

Verbessern Sie die Sicherheit mit KI-Cybersecurity und agiler Bedrohungserkennung

OpenText™ DevOps Aviator™

Ermöglichen Sie eine schnellere Bereitstellung von Apps, Entwicklung und automatisierte Softwaretests

OpenText™ Experience Aviator™

Verbessern Sie die Kundenkommunikation und das Kundenerlebnis für den Kundenerfolg

OpenText™ Fax Aviator™

Verwandeln Sie jedes Fax mit KI in sofortige Aktionen

OpenText™ Service Management Aviator™

Befähigen Sie Benutzer, Servicemitarbeiter und IT-Personal, die benötigten Antworten zu finden

Analysen

Übersicht Analytics

Vorhersagen, handeln und gewinnen mit Echtzeitanalysen auf einer intelligenteren Datenplattform

Business Network

Übersicht Business Network

Einmal verbinden, alles erreichen – mit einer sicheren B2B-Integrationsplattform

Inhalt

Übersicht Content

Definieren Sie Ihr Wissen ganz neu mit KI-fähigen Content Management-Lösungen

OpenText™ Content Aviator™(AI)

Optimieren Sie intelligente Arbeitsumgebungen mit KI, um die Arbeitswelt zu modernisieren

Cybersicherheit

Übersicht Cybersecurity

Integrierte Cybersicherheitslösungen für den Schutz von Unternehmen

OpenText Cybersecurity für KMU und MSPs

Zweckmäßig entwickelte Datenschutz- und Sicherheitslösungen

OpenText™ Cybersecurity Aviator™(AI)

Definieren Sie die Bedrohungsbekämpfung neu und verbessern Sie die Sicherheitslage mit der Leistungsfähigkeit von agiler KI

DevOps

Übersicht DevOps

Liefern Sie bessere Software – schneller – mit KI-gesteuerter DevOps-Automatisierung, Tests und Qualität

OpenText™ DevOps Aviator™(AI)

Unterstützen Sie Millionen von Entwicklern mit KI-gesteuerten DevOps-Erfahrungen

Experience and Fax

Übersicht Experience and Fax

Definieren Sie Gespräche mit unvergesslichen Kundenerlebnissen neu

OpenText™ Experience Aviator™(AI)

Gestalten Sie die Kundenkommunikation mit privater generativer KI ganz neu

OpenText™ Fax Aviator™(AI)

Wandeln Sie Faxe mithilfe von KI in arbeitsbereite Daten um

Legal Tech

Übersicht Legal Tech

Treffen Sie intelligentere Entscheidungen mit KI-gestützter juristischer Software und Dienstleistungen

OpenText™ eDiscovery

Beschleunigen Sie eDiscovery mit KI-gestützter Geschwindigkeit und Präzision

OpenText™ Investigation

Optimieren Sie die Strategie mit frühzeitiger Fallbewertung und Ermittlungswerkzeugen.

OpenText™ Core Insight

Erhalten Sie intelligentere eDiscovery mit fortschrittlichem TAR und automatisierter Dokumentenprüfung.

OpenText™ Core Legal Hold

Automatisieren Sie rechtliche Aufbewahrungen, um risikoreiche und zeitaufwändige Prozesse zu eliminieren.

OpenText™ Legal Knowledge Management

Erschließen Sie Wissen und rechtliche Einblicke über Inhaltssilos hinweg

Beobachtbarkeit und Servicemanagement

Übersicht Observability and Service Management

Verschaffen Sie sich die nötige Klarheit, um die Kosten und die Komplexität des IT-Betriebs zu reduzieren

OpenText™ Service Management Aviator™(AI)

Definieren Sie Tier 1-Supportfunktionen mit Self-Service-Fähigkeiten aus privater generativer KI neu

APIs

Übersicht APIs

Erstellen Sie individuelle Anwendungen mit bewährter OpenText Information Management-Technologie

OpenText™ API Services

Erstellen Sie Ihre eigene Lösung mit OpenText Cloud APIs. Mit diesen APIs erstellen Sie Echtzeit-Informationsflüsse, die benutzerdefinierte Anwendungen und Workflows ermöglichen.

Device and Data Protection

Übersicht Device and Data Protection

Schützen, was wichtig ist, wiederherstellen, wenn es darauf ankommt

Tools für das zentrale Endpoint-Management

- OpenText™ Endpoint Management

- OpenText™ ZENworks Suite

- OpenText™ ZENworks Service Desk

- OpenText™ ZENworks Configuration Management

- OpenText™ ZENworks Endpoint Security Management

- OpenText™ ZENworks Full Disk Encryption

- OpenText™ ZENworks Endpoint Software Patch Management

- OpenText™ ZENworks Asset Management

Lösungen

Vertrauenswürdige Daten und KI

Übersicht Vertrauenswürdige Daten und KI

Sicheres Informationsmanagement trifft auf vertrauenswürdige KI

OpenText AI-Datenplattform

Ein einheitliches Daten-Framework zur Stärkung des Vertrauens in Daten und KI

OpenText™ Aviator™ Studio

Ein Ort, an dem Sie Agenten in der Sprache Ihrer Daten erstellen, einsetzen und weiterentwickeln können

OpenText Discovery

Ein Satz von Tools zur Unterstützung der Datenaufnahme und zur Automatisierung der Metadaten-Tagging-Prozesse, um KI zu fördern

OpenText-Datenkonformität

Eine Suite von Diensten und APIs, die proaktive und dauerhafte Governance ermöglichen

OpenText Aviator AI Services

Professionelle Service-Experten, die Sie auf Ihrer KI-Reise unterstützen

Informationen neu gedacht

Übersicht Informationen neu gedacht

Profitieren Sie von mehr Transparenz und präziseren Erkenntnissen durch KI-gestütztes Informationsmanagement. Möchten Sie sehen, wie?

Wissen neu interpretiert

Transformieren Sie die tägliche Arbeit mit KI-gestütztem Enterprise Content Management

Servicemanagement neu gedacht

Reduzieren Sie die Kosten und Komplexität von IT-Servicemanagement, AIOps und Observability

Verbindungen neu gedacht

KI-gestützte B2B-Integration für eine erfolgreiche Lieferkette

Gespräche neu gedacht

Steigern Sie Wert, Wachstum und Kundenloyalität durch vernetzte Kundenerlebnisse

Engineering neu gedacht

Agile Entwicklung und Softwarebereitstellung? Es scheint nur unmöglich

Sicherheit neu definiert

Cybersicherheit für Unternehmen

Entscheidungen neu gedacht

Entdecken Sie Erkenntnisse mit KI-Datenanalysen

Künstliche Intelligenz

Übersicht Aviator AI

Informationen auf neue Weise ansehen

OpenText™ Aviator™ AI

KI, die Ihr Unternehmen, Ihre Daten und Ihre Ziele versteht

OpenText™ MyAviator

Freuen sie sich auf schnellere Entscheidungen. Ihr sicherer persönlicher KI-Assistent ist bereit, an die Arbeit zu gehen.

OpenText™ Business Network Aviator™

Erhalten Sie bessere Einblicke mit generativer KI für Supply Chains

OpenText™ Content Aviator™

Leistungsstarke Arbeit mit KI-gestütztem Content-Management und einem intelligenten KI-Content-Assistenten

OpenText™ Cybersecurity Aviator™

Verbessern Sie die Sicherheit mit KI-Cybersecurity und agiler Bedrohungserkennung

OpenText™ DevOps Aviator™

Ermöglichen Sie eine schnellere Bereitstellung von Apps, Entwicklung und automatisierte Softwaretests

OpenText™ Experience Aviator™

Verbessern Sie die Kundenkommunikation und das Kundenerlebnis für den Kundenerfolg

OpenText™ Fax Aviator™

Verwandeln Sie jedes Fax mit KI in sofortige Aktionen

OpenText™ Service Management Aviator™

Befähigen Sie Benutzer, Servicemitarbeiter und IT-Personal, die benötigten Antworten zu finden

Branche

Übersicht Branchenlösungen

Verbessern Sie Effizienz, Sicherheit und Kundenzufriedenheit mit OpenText

Energie und Ressourcen

Transformieren Sie die Energie- und Ressourcenprozesse mit Cloud, Cybersicherheit und KI

Finanzdienstleistungen

Steigern Sie Kundenerlebnis, Compliance und Effizienz mit KI

Regierung

Denken Sie Ihre Mission mit regierungssicherem Informationsmanagement neu

Gesundheitswesen und Lebenswissenschaften

Verbessern Sie die Versorgung und die Patientenbindung mit KI-gestützten Lösungen

Rechtswesen

Modernisieren Sie juristische Teams mit automatisierten, KI-gestützten Legal-Tech-Lösungen

Fertigung

Modernisieren Sie Fertigungsprozesse und Logistik, um Kosten zu senken und die Compliance zu gewährleisten

Einzelhandel und Konsumgüter

Verbessern Sie die Verbraucherbindung mit Omnichannel-Retail-Lösungen und KI

Unternehmensanwendung

Übersicht Lösungen für Unternehmensanwendungen

Prozesse schneller und mit geringerem Risiko ausführen

Services

Services

Übersicht Services

Erreichen Sie die digitale Transformation mit Unterstützung von zertifizierten Experten

Professional Services

Modernisieren Sie Ihr Informationsmanagement mit zertifizierten Experten

Customer Success Services

Erreichen Sie Geschäftsziele mit Expertenberatung, Managed Services und mehr.

Support Services

Verwandeln Sie den Support in Ihren strategischen Vorteil

Managed Services

Entlasten Sie Ihre internen Teams mit fachkundigem IT-Servicemanagement

Learning Services

Informieren Sie sich über die Schulungsmöglichkeiten, die Anwendern aller Qualifikationsstufen helfen, OpenText-Produkte effektiv einzusetzen und zu nutzen

Professional Services

Übersicht Professional Services

Modernisieren Sie Ihr Informationsmanagement mit zertifizierten Experten

Customer Success Services

Übersicht Customer Success Services

Erreichen Sie Geschäftsziele mit Expertenberatung, Managed Services und mehr.

Support Services

Übersicht Support Services

Verwandeln Sie den Support in Ihren strategischen Vorteil

Managed Services

Übersicht Managed Services

Entlasten Sie Ihre internen Teams mit fachkundigem IT-Servicemanagement

Learning Services

Übersicht Learning Services

Informieren Sie sich über die Schulungsmöglichkeiten, die Anwendern aller Qualifikationsstufen helfen, OpenText-Produkte effektiv einzusetzen und zu nutzen

Partner

Finden Sie einen Partner

Übersicht Finden Sie einen Partner

Finden Sie einen hochqualifizierten OpenText-Partner mit der richtigen Lösung für die digitale Transformation

Cloud-Partner

Übersicht Cloud-Partner

OpenText arbeitet mit führenden Cloud-Infrastruktur-Anbietern zusammen, um die Flexibilität zu bieten, OpenText-Lösungen überall auszuführen

Partner für Unternehmensanwendungen

Übersicht Partner für Unternehmensanwendungen

OpenText arbeitet mit führenden Anbietern von Unternehmens-Apps zusammen, um unstrukturierte Inhalte für bessere Geschäftseinblicke freizuschalten

Partnerlösungen

Übersicht Partnerlösungen

Informieren Sie sich über flexible und innovative Angebote, die einen Mehrwert für OpenText-Lösungen bieten

Ressourcen für Partner

Übersicht Ressourcen für Partner

Entdecken Sie die verfügbaren Ressourcen zur Unterstützung und zum Ausbau der Fähigkeiten von Partnern

Support

Übersicht Kundensupport

Erhalten Sie fachkundigen Produkt- und Service-Support, um die Lösung von Problemen zu beschleunigen und die Geschäftsabläufe effizient zu halten

Ressourcen

Übersicht Ressourcen

Entdecken Sie detaillierte Dienstleistungen und Beratungspräsentationen, Briefings, Dokumentationen und weitere Ressourcen

Wählen Sie Ihre Region:

Nord-, Mittel- und Südamerika

Europa, Naher Osten und Afrika

Asien-Pazifik-Raum

OpenText Cybersecurity Cloud-Innovationen

Die Bedrohungen der Cybersicherheit entwickeln sich ständig weiter, und die herkömmlichen Sicherheitsmaßnahmen können damit nicht Schritt halten. Die Modernisierung ist nicht nur ein Upgrade, sondern ein entscheidender Wendepunkt für Sicherheitsteams.

Sehen Sie, was Sie verpassen

Entdecken Sie zwei Jahre an Innovationen in der Cybersecurity Cloud, die unser Engagement für KI-orientiertes Design, Kundenorientierung und Cloud-Modernisierung widerspiegeln.

Sehen Sie sich die Innovationen anHolen Sie sich noch heute Ihre kostenlose 15-Tage-Testversion!

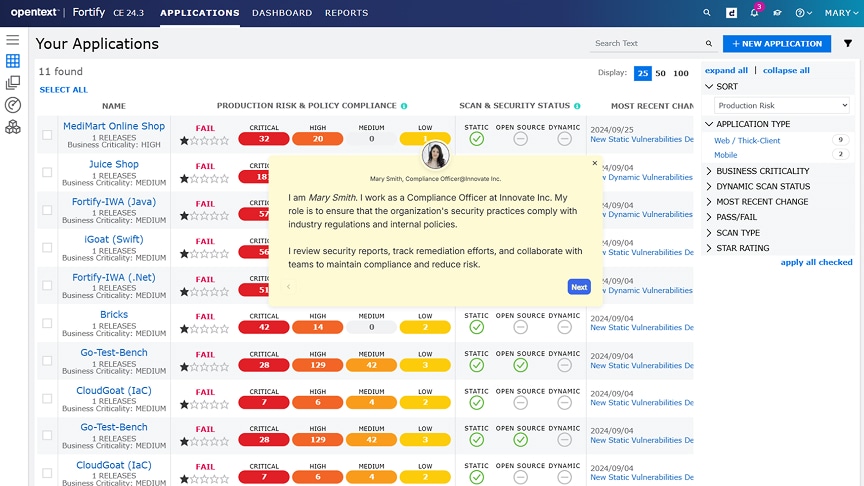

Starten Sie Ihr Testprogramm zur Anwendungssicherheit in weniger als einem Tag. Keine Investitionen in Infrastruktur oder Sicherheitspersonal erforderlich.

Melden Sie mich anVereinfachen Sie Ihre Softwarelizenzierung mit OpenPass

Die Verwaltung von Softwarelizenzen sollte nicht schwierig sein. Informieren Sie sich über dieses flexible, berechenbare Framework für Unternehmenslizenzen, das Ihnen das Leben erleichtert.

Schau es dir anWas ist neu bei OpenText Cybersecurity Cloud?

Integrationen und zentrale Datenquelle

Vereinheitlichen Sie Informationen über Bedrohungsvektoren, Anwendungen und Cloud-Umgebungen, um eine einzige zuverlässige Quelle für die Sicherung von Code, Daten, Identitäten und Endpunkten zu erhalten. Tiefgehende Integrationen mit DevOps-Pipelines, SaaS-Apps und Cloud-Umgebungen gewährleisten, dass Sicherheit nicht isoliert ist, sondern überall dort eingebettet ist, wo Daten fließen.

KI im Workflow

Bringen Sie Intelligenz dorthin, wo Teams arbeiten. OpenText™ Cybersecurity Aviator™ automatisiert die statische Anwendungssicherheitsprüfung (SAST), generiert Code-Fix-Empfehlungen und reduziert die manuelle Triage. Die KI-gestützte Anomalieerkennung schärft die Überwachung, während Leitplanken GenAI-Systeme vor Risiken wie Prompt-Injektionen oder Datenlecks schützen. In DevOps-, Identitäts- und Compliance-Pipelines integriert, wird KI zu einem Kraftmultiplikator für schnellere und stärkere Sicherheit.

Sichere, kontrollierte, vertrauenswürdige Operationen

Stärken Sie die Governance und Compliance mit FedRAMP-autorisierten Cloud-Diensten, fortschrittlichem Datenschutz mit OpenText™ Data Privacy & Protection Foundation und Identitätsmanagement zur Durchsetzung von Zero Trust. Prüfbereite Berichterstattung, Richtlinienkontrollen und Verschlüsselung gewährleisten, dass jedes digitale Asset – vom Quellcode bis zu sensiblen Aufzeichnungen – sicher, verwaltet und vertrauenswürdig bleibt.

Die Bedrohungen der Cybersicherheit entwickeln sich weiter. Das sollte auch für Ihre Sicherheit gelten.

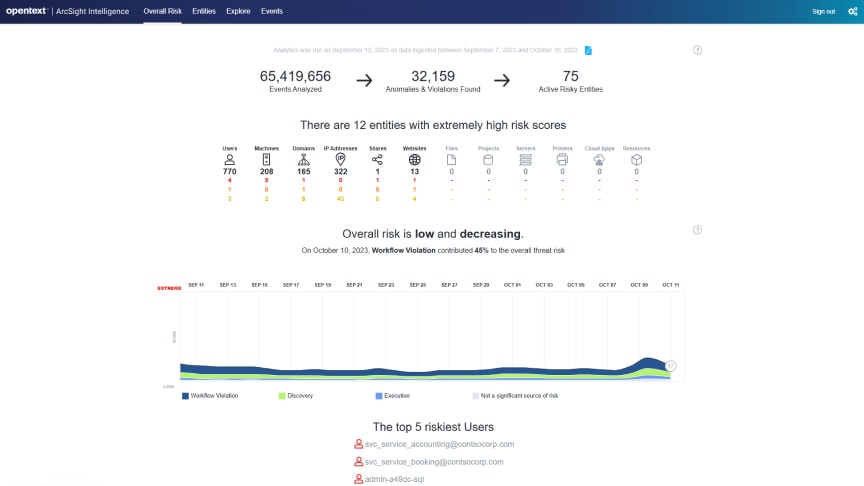

- 5x

Schnellere Bedrohungserkennung

Traditionelle regelbasierte Werkzeuge übersehen zu viel und reagieren zu spät. Mit KI-gesteuerter Erkennung können Sicherheitsteams Bedrohungen bis zu fünfmal schneller erkennen und so die Reaktionszeit und den Schaden reduzieren.

Schnellere Erkennung und Reaktion auf Bedrohungen - 50%

Weniger Werkzeuge, weniger Komplexität.

Beenden Sie das Chaos. Durch die Konsolidierung von Toolsets und die Verbindung von Daten in hybriden Umgebungen können Teams die Komplexität um bis zu 50 % reduzieren.

Vereinfachtes Sicherheitsmanagement - 70 %

schnellere Reaktionszeit

Automatisierte Playbooks und KI-gestützte Triage verkürzen die Reaktionszeiten um bis zu 70 %, indem sie Stunden in Minuten verwandeln, wenn es am wichtigsten ist.

Schnellere Reaktion auf Vorfälle - 65%

schnellere Revisionsbereitschaft

Die Einhaltung gesetzlicher Vorschriften muss kein Kopfzerbrechen bereiten. Die neueste Version bietet Funktionen zur Unterstützung von Frameworks wie GDPR, HIPAA, CPRA und PCI DSS.

Optimierung von Compliance und Berichterstattung - 30 %

Steigerung der SOC-Effizienz

Optimierte Arbeitsabläufe, einheitliche Dashboards und intelligente Automatisierung ermöglichen es Analysten, sich auf das Wesentliche zu konzentrieren – die Steigerung der Leistung und der Arbeitszufriedenheit.

Meistern Sie die Effizienz - 70 %

weniger falsch-positive Ergebnisse

KI-gestützte Erkennung filtert Störfaktoren heraus und reduziert Fehlalarme um bis zu 70 %, so dass sich die Teams auf echte Bedrohungen konzentrieren können und nicht auf ermüdende Fehlalarme.

Sichern Sie intelligenter, nicht härter

Erleben Sie eine einheitliche Cybersicherheit mit KI-gestütztem Schutz und skalierbaren Werkzeugen

Sie können es sich nicht leisten, in Rückstand zu geraten. Bleiben Sie auf dem Laufenden mit OpenText™ Cybersecurity Cloud für leistungsstarke, skalierbare Lösungen.

Definieren Sie mit OpenText™ Core Threat Detection and Response neu, wie Ihr Unternehmen Cybersecurity-Bedrohungen erkennt, ihnen vorbeugt und auf sie reagiert – schnell, präzise und zuverlässig. Erfahren Sie, wie diese Plattform die erweiterte Verhaltensanalyse von OpenText Cybersecurity Aviator™ für proaktiven Schutz nutzt. Lesen Sie den Blogbeitrag

Analysieren Sie täglich Millionen von Ereignissen, um verdächtige Aktivitäten zu erkennen und versteckte Risiken zu finden – mit OpenText™ Core Threat Detection and Response. Erfahren Sie, wie fortschrittliche Verhaltensanalysen und das MITRE Angriffs-Framework Insider-Bedrohungen verhindern. Lesen Sie den Blogbeitrag

Erfahren Sie, wie ein Kunde, der OpenText™ Cybersecurity Aviator (Fortify Aviator) in OpenText Core Application Security (Fortify on Demand) integriert hatte, eine kritische Schwachstelle in einer öffentlich zugänglichen Webanwendung identifizierte und – mit Hilfe von KI-gestützten Code-Vorschlägen – das Problem schnell beheben konnte. Dadurch wurden die Sicherheit der Anwendung verbessert und potenzielle Risiken reduziert. Lesen Sie den Blogbeitrag

Entdecken Sie ungewöhnliches Verhalten und reagieren Sie schneller mit OpenText™ Core Behavioral Signals. Erfahren Sie, wie der Einsatz von unüberwachtem maschinellem Lernen ein neues Verständnis und eine neue Interpretation von komplexen Bedrohungen ermöglicht. Lesen Sie den Blogbeitrag

Modernisieren Sie auf OpenText Core Threat Detection and Response

Erkennen Sie schwer zu entdeckende Bedrohungen, bevor sie Schaden anrichten können. Einführung von OpenText Core Threat Detection and Response: Bleiben Sie den schwer fassbaren Bedrohungen immer einen Schritt voraus, einschließlich Insider-Bedrohungen, neuartiger Angriffe und fortschrittlicher persistenter Bedrohungen.

Entdecken Sie Ihr OpenText Core Threat Detection and Response-Modernisierungskit:

Neuheiten

Tools

Maximieren Sie den Nutzen

Implementierungsoptionen

OpenText bietet eine große Auswahl und Flexibilität bei der Bereitstellung von OpenText Core Threat Detection and Response.-

Führen Sie das System überall aus, und skalieren Sie es weltweit in der Hyperscaler-Cloud Ihrer Wahl

Partnerschaften mit Amazon Web Services, Google Cloud und Microsoft Azure

-

Public Cloud

Multi-Tenant, Public Cloud SaaS; bereitgestellt als Service

-

Beschleunigen Sie Ihre Cloud-Strategien in Zusammenarbeit mit OpenText Cloud-Experten

OpenText Private Cloud Managed Services

Starten Sie jetzt

Lassen Sie sich nicht abhängen. Wir machen das Modernisieren leicht. Setzen Sie sich mit uns in Verbindung, damit wir Ihr Upgrade planen können.

Eingehendere Betrachtungen

5 dringende Signale, die Ihr AppSec-Programm 2025 nicht ignorieren kann

Lesen Sie den Blogbeitrag

Warum DFIR das fehlende Puzzlestück in Ihrer Zero-Trust-Strategie ist

Lesen Sie den Blogbeitrag

Quantenbedrohungen, agentische KI und die nächste Grenze der Datensicherheit

Lesen Sie den Blogbeitrag

Bleiben Sie mit Titanium X und OpenText Cybersecurity Cloud immer einen Schritt voraus

Lesen Sie den Blogbeitrag

OpenText stellt erweiterte sichere Cloud-Plattform für Managed Security Provider (MSPs) vor

Lesen Sie den Blogbeitrag

Sichern Sie intelligenter, nicht komplizierter mit KI-gestützten Vorschlägen für Codekorrekturen

Lesen Sie den Blogbeitrag

Digitale forensische Untersuchungen neu gestalten

Lesen Sie den Blogbeitrag

Optimieren Sie das Identitätsmanagement mit einer sicheren, automatisierten Cloud-Lösung

Lesen Sie den Blogbeitrag

Verwalten Sie Ihre vertraulichen Daten sicher in Ihrem gesamten Unternehmen

Lesen Sie den Blogbeitrag

Digitale forensische Gerätekopie – Der nächste Schritt

Lesen Sie den Blogbeitrag

Eine gute Basis ist der Schlüssel zu digitalen forensischen Untersuchungen

Lesen Sie den Blogbeitrag

Einführung in den OpenText Tableau Forensic TD4 Duplicator

Lesen Sie den Blogbeitrag

Was ist neu bei OpenText EnCase Forensic?

Lesen Sie den Blogbeitrag