Was sind Behavioral Analytics?

Übersicht

Die massive Ausbreitung von Software und IT in den letzten Jahrzehnten hat die Welt, in der wir leben, und die Art und Weise, wie wir mit der Welt interagieren, grundlegend verändert. Ingenieure haben gelernt, Daten darüber zu speichern, wie die Benutzer mit der Software interagieren, bis hin zu den Mausbewegungen des Benutzers. Für sich genommen wären diese Daten nicht sehr hilfreich. Die verbesserten Analysemöglichkeiten der letzten Jahre, insbesondere im Bereich der künstlichen Intelligenz, haben es jedoch ermöglicht, riesige Mengen an Nutzerdaten zu analysieren und Erkenntnisse zu gewinnen. Die Analyse großer Mengen von Nutzerdaten auf diese Weise wird als Verhaltensanalyse bezeichnet.

Die Verhaltensanalyse nutzt eine Kombination aus Big-Data-Analysen und künstlicher Intelligenz für Daten zum Nutzerverhalten, um Muster, Trends, Anomalien und andere nützliche Erkenntnisse zu erkennen und entsprechende Maßnahmen zu ergreifen. Die Verhaltensanalyse wird in vielen Branchen und Anwendungen eingesetzt, darunter E-Commerce, Gesundheitswesen, Banken, Versicherungen und Cybersicherheit.

Verhaltensanalytik

Warum Verhaltensdaten sammeln?

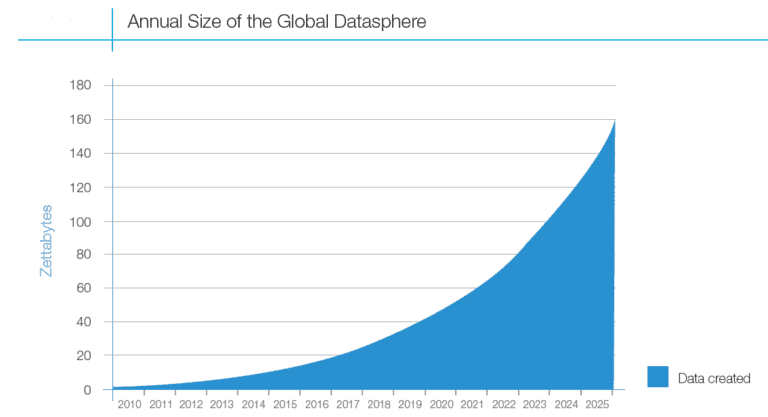

Die Datenerstellung ist in den letzten zehn Jahren explosionsartig angestiegen, und es wird prognostiziert, dass sie sich weiterhin exponentiell vervielfachen wird, wie in der folgenden Abbildung zu sehen ist. Die Grafik prognostiziert, dass bis 2028 schätzungsweise fast 400 Zettabytes in der globalen Datensphäre existieren werden. Ein Zettabyte ist schwer zu visualisieren, weil es so riesig ist. Würde man jedoch jedes Byte durch einen Kilometer darstellen, so entspräche ein Zettabyte 3.333.333.333.333 Umrundungen der Sonne. Es wird geschätzt, dass nur 15% der erzeugten Daten gespeichert werden, aber das ist immer noch eine riesige Datenmenge.

Die Speicherung von Verhaltensdaten birgt einige große Herausforderungen in sich:

- Einige der generierten Daten können sehr schwierig zu erfassen und zu speichern sein. Dies ist weitgehend auf datentechnische Einschränkungen zurückzuführen.

- Die Datenspeicherung ist aufgrund der anfallenden Datenmengen eine Herausforderung.

- Es ist schwierig, Daten auf kostengünstige und zugängliche Weise zu speichern. Derzeit wird nur ein kleiner Teil der erstellten Daten gespeichert.

Verhaltensdaten werden größtenteils durch Interaktionen von Personen mit Software oder Servern erfasst. Ein Beispiel für eine Interaktion ist das Hochladen von Daten auf eine Website oder die Auswahl eines Produkts auf einer Website. Diese Ereignisse werden in Datenbanken lokal auf einem Gerät oder, was häufiger der Fall ist, auf Servern von Unternehmen mit Datums- und Zeitstempeln so gespeichert, dass ein einfacher Zugriff möglich ist.

Ganze Branchen sind auf das Sammeln von Daten und die Nutzung dieser Daten ausgerichtet. Hier sind einige Beispiele für die Datenerhebung, die Sie vielleicht noch nicht kennen:

- Hardware-Nutzung im Unternehmen: Es wurden fortschrittliche Softwareprogramme entwickelt, die es Unternehmen ermöglichen, das Nutzungsverhalten ihrer Mitarbeiter bei der Verwendung von Firmenhardware wie Computern, Druckern und Servern mit einer erstaunlich hohen Detailgenauigkeit zu verfolgen. Diese Software wird im Allgemeinen eingesetzt, um verdächtiges Verhalten zu erkennen, das auf Betrug oder bösartige Handlungen von Mitarbeitern oder Hackern hinweisen könnte.

- Website-Sitzungen: Sie wissen, dass jede Website, die Sie heute besuchen, Sie darüber informiert, dass sie Cookies verwendet, um Ihnen ein besseres Erlebnis zu bieten? Für den Laien bedeutet das, dass viele Websites Ihre Browsing-Sitzung aufzeichnen, um Ihr Verhalten zu analysieren und so herauszufinden, wo sie ihr Website-Design optimieren können. Wenn Sie also das nächste Mal eine Benachrichtigung auf einer Website sehen, auf der Sie surfen, sollten Sie sich darüber im Klaren sein, dass jemand später Ihre Browsing-Sitzung beobachten könnte.

- Biometrische Daten: Da sich das Internet der Dinge immer mehr durchsetzt (man denke nur an Smartwatches), lassen sich biometrische Daten wie Herzfrequenz, Körpertemperatur und Anzahl der Schritte immer leichter erfassen. Darüber hinaus interessieren sich immer mehr Menschen für DNA-Tests zu Gesundheits- oder Ahnenforschungszwecken. Diese DNA-Daten und biometrischen Daten können dann zum Trainieren von maschinellen Verhaltenslernmodellen verwendet werden, um die Fähigkeit zu verbessern, Erkenntnisse über Personen abzuleiten.

- Schlaf-Apps: Viele Apps wurden mit dem Ziel entwickelt, den Schlaf des Einzelnen zu verbessern (viel Glück für diejenigen unter Ihnen, die Kinder haben), indem sie die Schlafzyklen verfolgen und Sie aufwecken, wenn Sie sich in der Slow-Wave-Phase des Schlafs befinden, damit Sie erholter aufwachen. Diese Apps sammeln Beschleunigungsdaten, Geräuschdaten oder beides mit Ihrem Smartphone. Die gesammelten Daten können lokal auf Ihrem Smartphone oder auf Unternehmensservern gespeichert werden, je nach den Bedingungen des App-Herstellers.

Wie man Verhaltensanalysen in der Cybersicherheit einsetzt

In der Vergangenheit wurden im Bereich der Cybersicherheit ausschließlich regelbasierte Verfahren zur Erkennung potenzieller Cyberbedrohungen eingesetzt. Dies ist beispielsweise der Fall, wenn mitten in der Nacht eine große Datenmenge heruntergeladen wird. Diese Aktion könnte eine Regelverletzung auslösen, die das Sicherheitsteam alarmieren würde. Dieser regelbasierte Ansatz ist auch heute noch ein wichtiger Bestandteil eines mehrschichtigen analytischen Sicherheitsansatzes. Allerdings können clevere Hacker viele der in diesen Systemen eingerichteten Regeln umgehen, und es kann schwierig sein, böswillig handelnde Mitarbeiter ausfindig zu machen (auch bekannt als Insider-Bedrohungen). Die Verhaltensanalyse ermöglicht eine personenzentrierte Verteidigung, indem sie komplexe Algorithmen des maschinellen Lernens einsetzt, um Benutzer- und Entitätsdaten im gesamten Unternehmen zu analysieren und unerwartetes Verhalten zu erkennen, das auf eine Sicherheitsverletzung hindeuten könnte.

Im Bereich der Cybersicherheit kann die Verhaltensanalyse die meisten Daten eines Unternehmens durchforsten, um qualitativ hochwertige Hinweise für Sicherheitsanalysten zu entwickeln, die dann ausgewertet werden können, was viel Zeit und Geld spart. Eine leistungsstarke Lösung für die Verhaltensanalyse ermöglicht es Sicherheitsteams, effizienter und effektiver zu arbeiten und den Druck auf Unternehmen zu verringern, sich an dem hart umkämpften Wettbewerb um Sicherheitstalente zu beteiligen.

Eine der wichtigsten Anwendungen der Verhaltensanalyse im Sicherheitsbereich ist die Erkennung von Insider-Bedrohungen. Bei Insider-Bedrohungen handelt es sich um Angriffe von Mitarbeitern einer Organisation, die entweder auf einen finanziellen Gewinn oder auf Vergeltung gegen das Unternehmen abzielen. Da die Mitarbeiter bereits Zugang zu sensiblen Informationen haben, die sie bei ihrer Arbeit verwenden, ist kein Hacking erforderlich, um diese Informationen aus dem Unternehmen zu stehlen. Daher werden die Sicherheitsregeln oft nicht ausgelöst. Mit Hilfe der Verhaltensanalyse können jedoch ungewöhnliche Verhaltensweisen von Mitarbeitern erkannt und das Sicherheitsteam darauf aufmerksam gemacht werden.

Eine weitere häufige Anwendung der Verhaltensanalyse im Sicherheitsbereich ist die Erkennung fortgeschrittener anhaltender Bedrohungen (APTs). APTs treten auf, wenn ein Hacker über einen längeren Zeitraum Zugriff auf den Server eines Unternehmens erhält. Diese Angriffe sind mit herkömmlichen Methoden besonders schwer zu erkennen, da APTs bewusst so konzipiert sind, dass sie die üblichen Regeln nicht auslösen, um eine lange Lebensdauer ihres Zugangs zu gewährleisten. Die Verhaltensanalyse kann jedoch APTs aufspüren, da ihre Algorithmen Aktivitäten überwachen, die von APTs nicht zu erwarten sind.

Die Verhaltensanalyse eignet sich auch zur Erkennung von Zero-Day-Angriffen. Bei Zero-Day-Angriffen handelt es sich um neue Angriffe, die noch nie zuvor verwendet wurden und für die es daher keine Regeln gibt, die sie erkennen. Da die Verhaltensanalyse frühere Verhaltensdaten verwendet, um zu bewerten, was nicht normal ist, können diese neuen Angriffe oft erkannt werden, da sie in der Regel neue ausführbare Dateien und Methoden verwenden, die für die Verletzung der Sicherheit eines Unternehmens ungewöhnlich sind.

Verhaltensanalytik und IoT

Das Internet der Dinge (Internet of Things, IoT) bezieht sich auf ein Netz von Peripheriegeräten, die mit dem Internet und/oder anderen Geräten verbunden sind, um ein Netz von angeschlossenen Geräten zu schaffen. Das Internet der Dinge (IoT) hat in den letzten zehn Jahren ein erhebliches Wachstum erfahren, das in vielen Branchen zu beobachten ist, z. B. in der Fertigung, in der Lieferkette und bei Konsumgütern. Viele dieser IoT-Geräte sammeln Verhaltensdaten und nutzen diese Daten, um Analysen durchzuführen und daraus Erkenntnisse oder geeignete Maßnahmen abzuleiten.

Eines der sichtbarsten Beispiele für dieses Wachstum bei Verbraucherprodukten ist die Verbreitung von Smartwatches. Noch vor wenigen Jahren waren Smartwatches sehr unüblich und wurden nur von technikbegeisterten Menschen gekauft, doch seit immer mehr Unternehmen in diese Branche einsteigen, sind Smartwatches und andere IoT-Geräte viel mehr zum Mainstream geworden. Heutzutage sind IoT-Geräte so weit verbreitet, dass sogar ein gelegentlicher Videospiele-Streamer einen Herzfrequenzmesser trägt, der für die Zuschauer sichtbar ist. Beispiele für verbrauchernahe IoT-Anwendungen, die Verhaltensdaten sammeln, sind:

- Smartwatches, die biometrische Daten erfassen.

- Türklingelkameras, die den Verkehr zu einer Wohnungstür verfolgen.

- Intelligente Thermostate, die die bevorzugte Temperatur über den Tag hinweg messen.

- Intelligente Sprachassistenten, die lernen, wenn Sie Aktionen anfordern.

Unternehmen prüfen auch den Einsatz von IoT mit Verhaltensanalyse, um ihre derzeitigen Möglichkeiten zu erweitern. Der Hauptgrund, warum Unternehmen auf das Internet der Dinge setzen, um ihre Abläufe zu verbessern, sind die versprochenen Kostensenkungen, genauere Lieferabschätzungen und eine bessere Produktpflege. Es gibt weniger Geräte, die speziell Verhaltensdaten sammeln als im Verbraucherbereich, aber es gibt einige davon:

- Lieferkette: Sensoren zur Überwachung des Fahrverhaltens von Industriefahrern, um die Einhaltung von Richtlinien und sicheres Fahren zu gewährleisten.

- Gesundheitswesen: Krankenhäuser können IoT-Geräte einsetzen, um den Gesundheitszustand ihrer Patienten zu ermitteln und Krankenschwestern und Ärzte bei Bedarf zu alarmieren.

Da die Zahl der IoT-Geräte weiter zunimmt, wird die Verhaltensanalyse immer wichtiger, um Verbrauchern und Unternehmen gleichermaßen einen Mehrwert zu bieten.

Verhaltensanalytik und Big Data

Die Datenmenge, die heute erzeugt und gespeichert wird, übersteigt bei weitem jede andere Generation, so dass der Begriff "Big Data" entstanden ist. Von Big Data spricht man, wenn Datenwissenschaftler oder Statistiker Methoden verwenden, die eine große Menge an Daten nutzen. Im Allgemeinen verbessern mehr Daten die Wirksamkeit von Analysen, vorausgesetzt, die Qualität der Daten ist gleich. Viele der leistungsfähigeren Algorithmen, wie z. B. neuronale Netze, sind bei kleinen Datenmengen unwirksam, werden aber bei großen Datenmengen sehr viel effektiver.

Einige Branchen haben sich die Idee von Big Data mehr zu eigen gemacht als andere, ein gutes Beispiel ist die Website-Werbung. So ermöglichen beispielsweise Web-Werbetests wie A/B-Tests eine schnelle Datenerfassung und -analyse, aus der sich Wirksamkeitskennzahlen für verglichene Anzeigen ergeben. Viele Branchen tun sich schwer damit, einen Big-Data-Ansatz zu verfolgen, weil die Menge der erzeugten Daten, die Paywalls für Daten oder die Datenvorschriften die Erfassung und Nutzung der Daten von Unternehmen erschweren.

Die Verhaltensanalyse lässt sich gut in die Kategorie der Big Data einordnen, da Verhaltensdaten eine große Menge an Daten generieren, die oft gesammelt und für jeden Nutzer nachverfolgt werden können. Wenn Sie auf Websites navigieren und eine Warnung über die Verwendung von Cookies zur Nachverfolgung Ihrer Erfahrungen sehen, wird häufig Ihr Verhalten auf der Website nachverfolgt, um das Design der Website zu optimieren. Wie bereits erwähnt, ist das Internet der Dinge (IoT) eine der ergiebigsten Quellen für Verhaltensdaten, und zwar in einem solchen Ausmaß, dass ganze Unternehmen gegründet wurden, die sich ausschließlich auf die Durchführung von Verhaltensanalysen aus den resultierenden IoT-Daten konzentrieren.

Verhaltensanalytik und maschinelles Lernen

Beim maschinellen Lernen handelt es sich um eine Klasse von Algorithmen, die anhand von Eingabedaten und manchmal auch der erwarteten Datenausgabe eine Feinabstimmung der Modellparameter vornehmen, um die Genauigkeit zu erhöhen. Maschinelles Lernen ist besonders hilfreich bei der Analyse und Klassifizierung großer Datenmengen, da die Algorithmen weitaus mehr verarbeiten können als Menschen. Bei der Verhaltensanalyse wird häufig maschinelles Lernen eingesetzt, um Erkenntnisse zu gewinnen oder die Entscheidungsfindung zu automatisieren.

Einige Beispiele für die Nutzung von Verhaltensanalysen und maschinellem Lernen sind:

- Insider-Bedrohungen: Insider-Bedrohungen sind ein Sicherheitsproblem im Zusammenhang mit Mitarbeitern, die böswillig gegen das Unternehmen vorgehen, für das sie arbeiten, indem sie Daten oder geistiges Eigentum des Unternehmens stehlen. Sicherheitsprogramme können mithilfe von maschinellem Lernen anomales Verhalten erkennen, das auf eine Insider-Bedrohung hinweisen könnte.

- Kundensegmentierung: Kunden haben ein unterschiedliches Kaufverhalten und weisen unterschiedliche Präferenzen auf. Mithilfe von maschinellem Lernen kann eine Kundenlandschaft segmentiert werden, um die wertvollsten Kunden eines Unternehmens zu identifizieren.

- Erkennung von Emotionen im Gesicht: Mithilfe von komplexem maschinellem Lernen, das Gesichtserkennung und -klassifizierung miteinander verbindet, können diese Systeme nun die Emotionen erkennen, die Menschen empfinden.

Verhaltensanalyse im eCommerce

Einer der Gründe, warum Amazon zur marktbeherrschenden E-Commerce-Plattform geworden ist, liegt darin, dass das Unternehmen seine Aufmerksamkeit auf die Analyse der Surf- und Kaufgewohnheiten der Verbraucher gerichtet hat, die beide als Verhaltensanalyse eingestuft werden.

Durch die Auswertung der Kaufgewohnheiten der Verbraucher können Unternehmen optimale Gelegenheiten für Produktpromotionen und -bündel ermitteln. Ein großartiges Beispiel für Bündel, die durch Verhaltensanalysen bestimmt werden, findet sich auf den Amazon-Produktseiten unterhalb der ersten Produktdetails. In der Regel enthalten die Pakete einige andere Artikel, die andere zusammen mit demselben Produkt gekauft haben. Beim Kauf des Pakets erhalten Sie einen leichten Rabatt auf alle Produkte.

Daten über Kaufgewohnheiten ermöglichen auch eine Kundensegmentierung mit unüberwachten maschinellen Lernmethoden wie Clustering. Die Kundensegmentierung hilft den Unternehmen, die allgemeinen Kaufgewohnheiten von Personengruppen zu verstehen, um so besser auf die Bedürfnisse breiter Personengruppen eingehen zu können.

Verhaltensanalytik im Finanzwesen

Auf internationaler Ebene kostet Betrug die Weltwirtschaft jährlich Billionen von Dollar. Es überrascht nicht, dassFinanzunternehmen sehr darauf bedacht sind, betrügerische Aktivitäten, die durch ungewöhnliches Kundenverhalten aufgedeckt werden, zu erkennen, um die durch Betrug verursachten Kosten zu senken und ihren Kunden mehr Sicherheit zu bieten.

Betrügerische Transaktionen werden durch den Einsatz von Algorithmen des maschinellen Lernens aufgedeckt, um normales Verhalten festzustellen, so dass ungewöhnliche Transaktionen als möglicher Betrug gekennzeichnet werden können. Häufig wenden sich Finanzunternehmen bei möglichen betrügerischen Aktivitäten an ihre Kunden, um zu überprüfen, ob die Transaktion tatsächlich betrügerisch war.

Ein Beispiel für ein ungewöhnliches Verhalten, das auf Betrug hindeuten kann, ist, wenn ein Verbraucher in Los Angeles einen Kaffee kauft und 20 Minuten später in London einen Donut kauft. Es wäre unmöglich, so schnell zu reisen, um beide Einkäufe zu tätigen. Ein anderes Beispiel ist, wenn ein Verbraucher einen teuren Kauf tätigt, den er noch nie zuvor an einem Ort getätigt hat, an dem er noch nie gewesen ist. Wenn z. B. ein Verbraucher, der in Kanada lebt, mit seinen finanziellen Daten 50 Matratzen in Brasilien kauft.

Verstehen der Verbindung zwischen Verhaltensanalyse und UEBA

Die Verhaltensanalyse umfasst die umfassende Untersuchung des Verhaltens von Benutzern, Kunden oder Systemen im Laufe der Zeit und die Analyse von Mustern, um aussagekräftige Erkenntnisse in verschiedenen Bereichen wie Marketing, Produktentwicklung und Benutzererfahrung zu gewinnen. Während die Verhaltensanalyse als Grundlage für viele spezialisierte Anwendungen dient, ist eine bemerkenswerte, auf die Sicherheit ausgerichtete Implementierung die User and Entity Behavior Analytics (UEBA), die diese Prinzipien speziell im Kontext der Cybersicherheit anwendet. Während die allgemeine Verhaltensanalyse die Vorlieben oder das Engagement der Benutzer verfolgt, konzentriert sich UEBA auf sicherheitsrelevante Verhaltensweisen und die Erkennung von Anomalien. Um zu verstehen, wie die Prinzipien der Verhaltensanalyse im Kontext der Cybersicherheit angewendet werden, besuchen Sie unsere Seite über User and Entity Behavior Analytics (UEBA).

FAQs zur Verhaltensanalyse

F: Was sind Verhaltensanalysen?

A: Die Verhaltensanalyse umfasst das Sammeln und Analysieren großer Mengen von Benutzer- und Unternehmensdaten, um Muster, Trends und Anomalien zu erkennen. Durch den Einsatz von künstlicher Intelligenz und Big-Data-Techniken liefert es verwertbare Erkenntnisse, die die Entscheidungsfindung in verschiedenen Bereichen wie Cybersicherheit, E-Commerce und Gesundheitswesen verbessern können.

F: Wie unterscheidet sich die Verhaltensanalyse von der herkömmlichen Datenanalyse?

A: Die herkömmliche Datenanalyse stützt sich häufig auf vordefinierte Regeln oder hypothesengesteuerte Methoden, während sich die Verhaltensanalyse darauf konzentriert zu verstehen, wie "normal" ein bestimmter Benutzer oder eine bestimmte Einheit ist. Dadurch lassen sich subtile Abweichungen und aufkommende Muster effektiver erkennen, so dass die Software von unschätzbarem Wert ist, wenn es darum geht, Insider-Bedrohungen, Zero-Day-Angriffe oder sich verändernde Verbraucherpräferenzen aufzudecken.

F: Warum ist die Verhaltensanalyse für die Cybersicherheit wichtig?

A: Im Bereich der Cybersicherheit umgehen Angreifer häufig festgelegte Regeln oder Signaturen, indem sie raffinierte Taktiken anwenden. Die Verhaltensanalyse hilft bei der Erkennung dieser fortschrittlichen Bedrohungen, indem sie ungewöhnliche Verhaltensweisen von Benutzern oder Unternehmen - wie unerwartete Datenübertragungen, ungewöhnliche Zugriffszeiten oder untypische Browser-Muster - identifiziert und Sicherheitsteams alarmiert, bevor größerer Schaden entsteht.

F: Wie verhält sich die Verhaltensanalyse zu UEBA (User and Entity Behavior Analytics)?

A: UEBA ist eine spezialisierte Anwendung der Verhaltensanalyse, die sich speziell auf Sicherheitskontexte konzentriert. Während allgemeine Verhaltensanalysen im Marketing, in der Produktoptimierung oder im Gesundheitswesen eingesetzt werden können, konzentriert sich UEBA auf die Identifizierung und Abschwächung von Bedrohungen innerhalb der digitalen Umgebung eines Unternehmens. Durch die Analyse normaler Muster des Benutzer- und Geräteverhaltens hebt UEBA Anomalien hervor, die auf Sicherheitsverletzungen oder böswillige Insider hinweisen können.

F: Welche Rolle spielen maschinelles Lernen und künstliche Intelligenz in der Verhaltensanalytik?

A: Maschinelles Lernen und KI-Algorithmen sind ein wesentlicher Bestandteil der Verhaltensanalyse. Diese Technologien verarbeiten große, komplexe Datensätze in einem Umfang, der die menschlichen Fähigkeiten bei weitem übersteigt, um Muster zu erkennen, Verhaltensgrundlagen zu schaffen und sich kontinuierlich an neue Datenströme anzupassen. Dadurch wird die Erkennung genauer, rechtzeitiger und proaktiver.

F: Kann die Verhaltensanalyse dazu beitragen, das Kundenerlebnis zu verbessern?

A: Auf jeden Fall. Im E-Commerce und in anderen kundenorientierten Branchen hilft das Verständnis des Nutzerverhaltens - wie z. B. Browsing-Gewohnheiten oder Kaufmuster - den Unternehmen, ihre Angebote zu personalisieren, das Website-Design zu verbessern und ihre Marketingstrategien zu optimieren. Im Laufe der Zeit führt dies zu einer höheren Kundenzufriedenheit, Loyalität und Rentabilität.

F: Welche Verbindung besteht zwischen Verhaltensanalyse und IoT-Geräten?

A: IoT-Geräte generieren riesige Mengen an Verhaltensdaten von Wearables, Smart-Home-Systemen, Fertigungssensoren und mehr. Die Verhaltensanalyse ermöglicht es Unternehmen, diese Daten zu verarbeiten, um den Betrieb zu verbessern, die Sicherheit zu erhöhen und personalisierte Dienste bereitzustellen - ganz gleich, ob es sich um die Überwachung von Gesundheitsdaten auf einer Smartwatch handelt oder um die Einhaltung von Unternehmensrichtlinien beim Fahren durch industrielle IoT-Sensoren.

Beginnen Sie noch heute mit der Verhaltensanalyse

Die Verhaltensanalyse wird mit der Verbesserung der Algorithmen für maschinelles Lernen und der zunehmenden Vergesellschaftung von Daten in Branchen mit isolierten Daten noch nützlicher werden. Mit den zunehmenden Möglichkeiten der Verhaltensanalyse wächst auch die Verantwortung der Unternehmen für eine gesetzeskonforme und respektvolle Nutzung der Daten.

Angesichts der ständig zunehmenden Cyber-Bedrohungen, mit denen Unternehmen heute konfrontiert sind, müssen mehr Präventivmaßnahmen ergriffen werden, um wertvolle Daten zu schützen und Hacker von internen Netzwerken fernzuhalten. OpenText Core Threat Detection and Response nutzt Verhaltensanalysen, um Anomalien zu erkennen, die auf böswillige Aktionen hindeuten könnten. Es hat eine nachweisliche Erfolgsbilanz bei der Erkennung von Insider-Bedrohungen, Zero-Day-Angriffen und sogar aggressiven Red-Team-Angriffen. Machen Sie den ersten Schritt zur Sicherung Ihres Unternehmens.