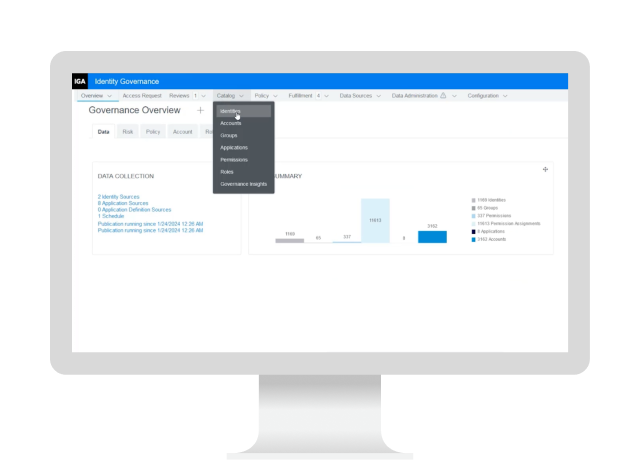

OpenText Identity Governance (NetIQ)

Proteja los datos con procesos simplificados de cumplimiento y revisión de acceso

Informe de KuppingerCole IGA Leadership CompassLeer el informe

Descripción general

Gestionar el acceso a datos sensibles en toda una organización es complejo y requiere mucho tiempo, lo que a menudo conduce a riesgos de seguridad y desafíos de cumplimiento normativo. Es fundamental asegurar que los usuarios correctos tengan el acceso correcto, mientras se minimiza la supervisión manual.

OpenText™ Identity Governance (NetIQ) ofrece una solución precisa y eficiente para gestionar el acceso de los usuarios. Al automatizar las revisiones, aprobaciones y la aplicación de políticas, se asegura de que solo los usuarios autorizados accedan a los recursos críticos, reduciendo los riesgos de seguridad y los errores humanos. Simplifica el cumplimiento de los estándares regulatorios y proporciona visibilidad en tiempo real del acceso, ayudando a los equipos de TI a abordar rápidamente los riesgos, reducir los procesos manuales y disminuir los costos.

¿Por qué OpenText Identity Governance?

La gestión de identidades y accesos en tiempo real ofrece una reconciliación constante y coherente, que es esencial para la gestión de riesgos y la atestación.

- Unificado

plataforma integral

Gestiona el acceso a todos los recursos de tu entorno, ya sea que estén desplegados en las instalaciones o a través de SaaS. - Automatizado

monitoreo continuo del cumplimiento

Automatiza los procesos de certificación de acceso y ajusta los controles de seguridad en tiempo real, asegurando el cumplimiento continuo y reduciendo el riesgo organizacional. - Miles de millones

las identidades se pueden gestionar mediante escalado

Gestiona miles de millones de identidades, optimizando las solicitudes de acceso, las certificaciones y la gestión del ciclo de vida para grandes empresas.

Casos de uso

Es fundamental asegurar que los usuarios correctos tengan el acceso correcto, mientras se minimiza la supervisión manual. Al automatizar las revisiones, aprobaciones y la aplicación de políticas, solo los usuarios autorizados acceden a los recursos críticos, reduciendo los riesgos de seguridad y los errores humanos.

-

Alinear continuamente los permisos de acceso con los requisitos regulatorios a través de revisiones automatizadas de acceso y gobernanza impulsada por políticas. La automatización reduce el esfuerzo manual para el seguimiento del cumplimiento, permitiendo que los equipos de TI generen rápidamente informes precisos y demuestren la adherencia a los estándares de la industria.

-

Mitigue los riesgos de seguridad con una visibilidad profunda de los permisos de acceso y sus justificaciones. La solución utiliza algoritmos inteligentes para detectar y abordar anomalías o accesos no autorizados, reduciendo la probabilidad de violaciones de datos.

-

Reduzca el tiempo dedicado a la recopilación y análisis manual de datos mediante el mantenimiento automatizado de registros y la aplicación de políticas que aseguren que todas las pistas de auditoría necesarias estén fácilmente disponibles.

-

Elimine los procesos manuales y optimice los flujos de trabajo de control de acceso para permitir tiempos de respuesta más rápidos a las solicitudes de acceso y reducir el riesgo de retrasos. Esta mayor eficiencia mejora la efectividad operativa y respalda un entorno de TI más ágil y receptivo.

Características clave

Reorganice cómo se gestionan continuamente las identidades mediante la gobernanza de accesos, la recopilación de derechos, la gestión de aprobaciones y el análisis.

Gobernanza del acceso

Gestiona el acceso a todos los recursos de tu entorno, ya sea que elijas implementarlo en las instalaciones o a través de SaaS.

Recopilación de derechos

Recopila y visualiza identidades y permisos en todo su entorno.

Gestión de aprobaciones

Automatiza el cumplimiento de aplicaciones con un sistema de solicitud y aprobación de acceso de autoservicio fácil de usar.

Acceso a los análisis

Reduce el uso de sellos de goma con análisis que ofrecen contexto empresarial y riesgos asociados a cada solicitud.

Gobernanza continua

Inicia revisiones de acceso en cambios de alto riesgo, con intervenciones necesarias solo en casos excepcionales.

Acelere el valor de OpenText Identity Governance

Servicios profesionales

OpenText Professional Services combina la implementación de soluciones de extremo a extremo con servicios tecnológicos integrales para ayudar a mejorar los sistemas.

-

Consigue un socio de confianza que guíe tu camino de gestión de la información

Tu camino hacia el éxito

-

Acelera tu viaje de gestión de la información

Servicios de consultoría

-

Impulsa tu negocio hacia el futuro con soluciones modernas

Servicios de próxima generación

-

Desbloquea todo el potencial de tu solución de gestión de la información

Servicios de éxito del cliente

Socios

OpenText ayuda a los clientes a encontrar la solución correcta, el soporte adecuado y el resultado óptimo.

-

Busca en el directorio de socios de OpenText

Encontrar un socio

-

Explore el catálogo de soluciones de socios de OpenText

Mercado de aplicaciones

Formación

OpenText Learning Services ofrece programas completos de capacitación y aprendizaje para acelerar el conocimiento y las habilidades.

-

Satisfacer las demandas de todos los tipos de usuarios para una adopción efectiva

Servicios de aprendizaje

-

Obtenga experiencia según sea necesario

Créditos flexibles

Comunidades

Explora nuestras comunidades de OpenText. Conéctate con personas y empresas para obtener información y apoyo. Participa en la discusión.

-

Explora y vota sobre ideas, participa en los foros y haz networking con tus compañeros.

Comunidad de Ciberseguridad Empresarial de OpenText

-

Perspectivas de expertos, inteligencia sobre amenazas y actualizaciones de productos, diseñadas para pymes

Comunidad PYME de OpenText Cybersecurity

Soporte Premium

Optimiza el valor de tu solución OpenText con expertos dedicados que proporcionan soporte crítico para tu complejo entorno de TI.

OpenText Identity Governance resources

OpenText Identity Governance

Read the product overviewOpenText Identity Manager

Read the product overviewOpenText Identity Governance

Read the product overviewOpenText Identity Manager

Read the product overview-

Identity governance and administration (IGA) is a framework that combines identity lifecycle management with access governance. It ensures that the right individuals have access to the right resources at the right times, enhancing security and compliance.

-

IGA is crucial for improving regulatory compliance, reducing security risks, and streamlining user access management. It helps organizations enforce the principle of least privilege, maintain audit trails, and automate provisioning and deprovisioning processes.

-

Continuous risk reduction adapts to changes and events as they happen in real time. It automatically initiates compliance reviews and triggers access reviews on high-risk changes. Interventions are needed only for exceptions, ensuring timely and relevant reviews to maintain compliance.

-

It automates access review and recertification processes, ensuring that access levels are compliant with regulatory standards and reducing the risk of data breaches.

-

By automating administrative tasks and eliminating manual processes, it boosts operational efficiency, reduces errors, and allows information handlers to focus on their primary responsibilities.

-

Risk scoring helps evaluate and prioritize access risks dynamically, improving risk management and ensuring that high-risk changes trigger necessary access reviews.

Not ready for ITDR? You can still go adaptive

ITDR protects against identity-based attacks, but IAM still offers advanced protection.

Read the blog

OpenText recognized as a leader in KuppingerCole’s 2024 IGA Leadership Compass

What do secure systems, smooth audits, and good sleep have in common? Resilient identity governance.

Read the blogWhat is identity and access management?

Learn moreWhat is identity governance and administration?

Learn moreWhat is zero trust?

Learn moreWhat is multi-factor authentication?

Learn moreWhat is identity and access management?

Learn moreWhat is identity governance and administration?

Learn moreWhat is zero trust?

Learn moreWhat is multi-factor authentication?

Learn more

Da el siguiente paso

Póngase en contacto con nosotros