Quelles sont les analyses comportementales ?

Aperçu

L'essor considérable des logiciels et des technologies de l'information au cours des deux dernières décennies a fondamentalement transformé le monde dans lequel nous vivons et notre façon d'interagir avec lui. Les ingénieurs ont appris à stocker des données sur la façon dont les utilisateurs interagissent avec les logiciels, jusqu'aux moindres détails comme les mouvements de la souris. Prises isolément, ces données recueillies ne seraient pas extrêmement utiles. Cependant, l'amélioration des capacités d'analyse ces dernières années, notamment dans le domaine de l'intelligence artificielle, a permis d'exploiter d'énormes quantités de données utilisateur pour en extraire des informations pertinentes. L'analyse de grandes quantités de données utilisateur de cette manière est appelée analyse comportementale.

L'analyse comportementale utilise une combinaison d' analyse de données massives et d'intelligence artificielle sur les données comportementales des utilisateurs afin d'identifier des modèles, des tendances, des anomalies et d'autres informations utiles pour permettre des actions appropriées. L'analyse comportementale est utilisée dans de nombreux secteurs et applications, notamment le commerce électronique, la santé, la banque, l'assurance et la cybersécurité.

Analyse comportementale

Pourquoi collecter des données comportementales ?

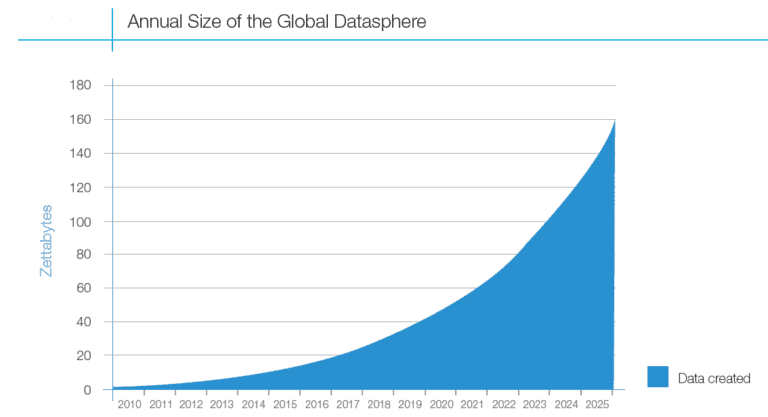

La création de données a explosé au cours de la dernière décennie et devrait continuer à se multiplier de façon exponentielle, comme le montre la figure ci-dessous. Le graphique prévoit que d'ici 2028, on estime qu'il y aura près de 400 zettaoctets dans la sphère de données mondiale. Un zettaoctet est difficile à visualiser car il est extrêmement massif. Cependant, si l'on représentait chaque octet par un kilomètre, un zettaoctet équivaudrait à 3 333 333 333 333 allers-retours vers le soleil. On estime que seulement 15 % des données créées seront stockées, mais cela représente tout de même une quantité massive de données.

Le stockage des données comportementales présente quelques défis importants :

- Certaines données générées peuvent être très difficiles à saisir et à stocker. Cela est dû en grande partie aux limites de l'ingénierie des données.

- Le stockage des données représente un défi en raison de la quantité de données créées.

- Il est difficile de stocker les données de manière rentable et accessible. Actuellement, seulement une petite partie des données créées est stockée.

Les données comportementales sont principalement recueillies grâce aux interactions que les utilisateurs ont avec des logiciels ou des serveurs. Un exemple d'interaction consiste à télécharger des données sur un site web ou à sélectionner un produit sur un site web. Ces événements sont stockés dans des bases de données locales sur un appareil ou, plus communément, sur des serveurs appartenant à des entreprises, avec des horodatages, de manière à être facilement accessibles.

Des secteurs entiers sont construits autour de la collecte et de l'utilisation des données. Voici quelques exemples de collecte de données que vous ne connaissez peut-être pas :

- Utilisation du matériel informatique en entreprise : Des logiciels avancés ont été créés pour permettre aux entreprises de suivre avec un niveau de détail étonnamment fin les données comportementales relatives à l’utilisation du matériel informatique de l’entreprise, comme les ordinateurs, les imprimantes et les serveurs, par leurs employés. Ce logiciel est généralement utilisé pour détecter les comportements suspects pouvant indiquer une fraude ou des actes malveillants de la part d'employés ou de pirates informatiques.

- Séances de sites Web : Vous savez que chaque site Web que vous visitez aujourd’hui vous informe qu’il utilise des témoins pour vous offrir une expérience optimale ? En termes simples, cela signifie que pour de nombreux sites Web, ils enregistreront votre session de navigation afin d'analyser votre comportement et d'identifier les points à optimiser dans la conception de leur site. Alors la prochaine fois que vous verrez cette notification apparaître sur un site web que vous consultez, sachez que quelqu'un pourrait par la suite observer votre session de navigation.

- Biométrie : Avec la démocratisation de l’Internet des objets (pensez aux montres connectées), les données biométriques telles que la fréquence cardiaque, la température corporelle et le nombre de pas deviennent beaucoup plus faciles à collecter. De plus, de plus en plus de gens s'intéressent aux tests d'ADN à des fins de santé ou de recherche d'ascendance. Ces données d'ADN et biométriques peuvent ensuite être utilisées pour entraîner des modèles d'apprentissage automatique comportemental afin d'améliorer la capacité à tirer des enseignements pour les individus.

- Applications pour le sommeil : De nombreuses applications ont été créées dans le but d’améliorer le sommeil (bon courage à ceux qui ont des enfants !) en suivant les cycles de sommeil et en vous réveillant lorsque vous êtes dans une phase de sommeil lent, afin que vous vous réveilliez plus reposé. Ces applications recueillent des données d'accéléromètre, des données de bruit ou les deux à l'aide de votre smartphone. Les données recueillies peuvent être stockées localement sur votre téléphone intelligent ou sur des serveurs d'entreprise, selon les conditions générales du créateur de l'application.

Comment utiliser l'analyse comportementale en cybersécurité

Historiquement, la cybersécurité a utilisé exclusivement des cadres fondés sur des règles pour détecter les cybermenaces potentielles. Un exemple de ceci est le téléchargement d'une grande quantité de données en pleine nuit. Cette action pourrait déclencher une violation de règle qui alerterait l'équipe de sécurité. Cette approche basée sur des règles demeure aujourd'hui encore un élément important d'une approche de sécurité analytique multicouche ; cependant, les pirates informatiques intelligents peuvent éviter de déclencher plusieurs des règles mises en place dans ces systèmes, et il peut être difficile de trouver des employés agissant de manière malveillante (ce qu'on appelle aussi les menaces internes). L'analyse comportementale permet une défense centrée sur l'humain en utilisant des algorithmes d'apprentissage automatique complexes pour analyser les données des utilisateurs et des entités à l'échelle de l'entreprise et identifier les comportements inattendus pouvant indiquer une faille de sécurité.

En matière de cybersécurité, l'analyse comportementale permet de passer au crible la plupart des données d'une organisation afin de générer des pistes de haute qualité que les analystes de sécurité pourront évaluer, ce qui représente un gain de temps et d'argent considérable. Une solution d'analyse comportementale performante permet aux équipes de sécurité d'être plus efficaces et performantes, contribuant ainsi à réduire la pression exercée sur les entreprises pour qu'elles participent à la guerre des talents en sécurité, un secteur extrêmement concurrentiel.

L'une des principales applications de l'analyse comportementale en matière de sécurité est la détection des menaces internes. Les menaces internes sont des attaques perpétrées par des employés d'une organisation, motivées soit par un gain financier, soit par un désir de représailles contre l'entreprise. Étant donné que les employés ont déjà accès à des renseignements personnels qu'ils utilisent dans le cadre de leur travail, aucun piratage n'est nécessaire pour voler ces renseignements à l'entreprise. Par conséquent, les règles de sécurité ne sont souvent pas déclenchées. L'analyse comportementale peut toutefois être utilisée pour identifier les comportements inhabituels des employés et en informer l'équipe de sécurité.

Une autre application courante de l'analyse comportementale en matière de sécurité est la détection des menaces persistantes avancées (APT). Les APT se produisent lorsqu'un pirate informatique obtient un accès prolongé au serveur d'une organisation. Ces attaques sont particulièrement difficiles à détecter par les méthodes conventionnelles car les APT sont conçues consciemment pour éviter de déclencher les règles communes afin d'assurer la pérennité de leur accès. L'analyse comportementale peut toutefois détecter les APT, car ses algorithmes surveillent les activités inhabituelles qui seraient le comportement de ces APT.

L'analyse comportementale est également très efficace pour détecter les attaques zero-day. Les attaques zero-day sont des attaques inédites qui n'ont jamais été utilisées auparavant et pour lesquelles il n'existe donc aucune règle de détection. L'analyse comportementale utilisant des données comportementales antérieures pour évaluer ce qui n'est pas normal, ces nouvelles attaques peuvent souvent être détectées car elles utilisent généralement de nouveaux exécutables et des méthodes inhabituelles pour compromettre la sécurité d'une entreprise.

Analyse comportementale et IdO

L'Internet des objets, ou IdO, désigne le réseau d'appareils qui se connectent à Internet et/ou à d'autres appareils pour créer un réseau d'appareils connectés. L'Internet des objets a connu une croissance significative au cours de la dernière décennie, visible dans de nombreux secteurs, notamment la fabrication, la chaîne d'approvisionnement et les produits de consommation. Plusieurs de ces objets connectés collectent des données comportementales et utilisent ces données pour effectuer des analyses afin d'en tirer des leçons ou des actions appropriées.

L'un des exemples les plus visibles de cette croissance dans le domaine des produits de consommation est la prolifération des montres connectées. Il y a quelques années encore, les montres intelligentes étaient très rares et seuls les passionnés de technologies de pointe les achetaient, mais avec l'arrivée de plus en plus d'entreprises dans ce secteur, les montres intelligentes et autres objets connectés sont devenus beaucoup plus courants. Aujourd'hui, les objets connectés sont si courants que même un streamer occasionnel de jeux vidéo porte un moniteur de fréquence cardiaque dont l'affichage est visible par les spectateurs. Voici quelques exemples d'applications IdO destinées aux consommateurs qui recueillent des données comportementales :

- Montres connectées qui suivent les données biométriques.

- Sonnettes vidéo qui suivent le va-et-vient devant une porte d'entrée résidentielle.

- Thermostats intelligents qui suivent les préférences de température tout au long de la journée.

- Des assistants vocaux intelligents qui apprennent à reconnaître les actions que vous leur demandez.

Les entreprises envisagent également d'utiliser l'Internet des objets (IdO) associé à l'analyse comportementale pour améliorer leurs capacités actuelles. La raison principale pour laquelle les entreprises se tournent vers l'IdO pour améliorer leurs opérations réside dans les promesses de réduction des coûts, d'estimations de livraison plus précises et d'une meilleure prise en charge des produits. Il y a moins d'appareils qui recueillent spécifiquement des données comportementales que dans le secteur grand public, mais il en existe quelques-uns :

- Chaîne d'approvisionnement : Capteurs permettant de suivre le comportement de conduite des conducteurs industriels afin d'assurer le respect des politiques et une conduite sûre.

- Santé: Les hôpitaux peuvent utiliser des dispositifs IdO pour identifier l'état de santé de leurs patients et alerter les infirmières et les médecins au besoin.

Avec la croissance continue du nombre d'objets connectés, l'analyse comportementale gagnera en importance pour apporter de la valeur aux consommateurs comme aux entreprises.

Analyse comportementale et mégadonnées

La quantité de données générées et stockées aujourd'hui dépasse de loin celle de toutes les générations précédentes, au point d'avoir donné naissance au terme « mégadonnées ». Le terme « mégadonnées » désigne l'utilisation, par les scientifiques des données ou les statisticiens, de méthodes exploitant une grande quantité de données. En général, plus il y a de données, plus l'efficacité des analyses est grande, à condition que la qualité des données soit la même. De nombreux algorithmes puissants, tels que les réseaux neuronaux, sont inefficaces avec de petites quantités de données, mais deviennent beaucoup plus efficaces avec de grandes quantités de données.

Certains secteurs ont adopté plus que d'autres le concept de mégadonnées, la publicité en ligne en étant un bon exemple. Par exemple, les tests publicitaires en ligne tels que les tests A/B permettent une collecte et une analyse rapides des données, fournissant ainsi des indicateurs d'efficacité pour les publicités comparées. De nombreux secteurs ont du mal à adopter une approche basée sur les mégadonnées en raison de la quantité de données générées, des barrières payantes pour l'accès aux données ou de la réglementation des données qui rend difficile la collecte et l'utilisation des données des entités.

L'analyse comportementale s'inscrit parfaitement dans la catégorie des mégadonnées, car les données comportementales génèrent une grande quantité de données, elles peuvent souvent être recueillies et suivies pour chaque utilisateur. Lorsque vous naviguez sur des sites Web et qu'un avertissement s'affiche concernant l'utilisation de témoins pour suivre votre expérience, cela signifie souvent que ces sites suivent votre comportement afin d'optimiser leur conception. Comme mentionné précédemment, l'une des sources les plus riches de données comportementales est l'IdO, à tel point que des entreprises entières sont fondées exclusivement sur l'analyse comportementale des données IdO qui en résultent.

Analyse comportementale et apprentissage automatique

L'apprentissage machine est une classe d'algorithmes qui utilise des données d'entrée et parfois des données de sortie attendues pour peaufiner les paramètres du modèle et améliorer sa précision. L'apprentissage machine est particulièrement utile pour analyser et classer de grandes quantités de données, car les algorithmes peuvent en traiter beaucoup plus que les humains. L'analyse comportementale utilise souvent l'apprentissage machine pour obtenir de l'information ou automatiser la prise de décision.

Voici quelques exemples de cas d'utilisation de l'analyse comportementale et de l'apprentissage machine :

- Menaces internes : Les menaces internes constituent un problème de sécurité lié aux employés qui agissent de manière malveillante contre l'entreprise pour laquelle ils travaillent en volant des données ou la propriété intellectuelle de l'entreprise. Les programmes de sécurité peuvent utiliser l'apprentissage automatique pour identifier les comportements anormaux qui pourraient indiquer une menace interne.

- Segmentation de la clientèle : Les clients ont des comportements d’achat différents et ont des préférences différentes. L'apprentissage machine peut être utilisé pour segmenter le paysage client afin d'identifier les clients les plus précieux d'une organisation.

- Détection des émotions faciales : grâce à un apprentissage automatique complexe qui combine la reconnaissance faciale et la classification, ces systèmes peuvent maintenant détecter les émotions ressenties par les personnes.

L'analyse comportementale dans le commerce électronique

L'une des raisons pour lesquelles Amazon est devenu la plateforme de commerce électronique dominante sur le marché est qu'il a concentré son attention sur l'analyse des habitudes de navigation et d'achat des consommateurs, deux aspects classés dans la catégorie des analyses comportementales.

En évaluant les habitudes d'achat des consommateurs, les entreprises peuvent identifier les occasions optimales pour les promotions de produits et les offres groupées. Un excellent exemple de regroupements déterminés par l'analyse comportementale se trouve sur les pages produits d'Amazon, sous les détails initiaux du produit. Généralement, les lots comprennent quelques autres articles que d'autres personnes ont achetés avec le même produit. L'achat du forfait permet de bénéficier d'un léger rabais sur tous les produits.

Les données relatives aux habitudes d'achat permettent également la segmentation des clients à l'aide de méthodes d'apprentissage automatique non supervisées telles que le clustering. La segmentation client aide les entreprises à comprendre les habitudes d'achat générales de groupes de personnes afin de mieux identifier les moyens de répondre aux besoins de larges segments de la population.

L'analyse comportementale en finance

À l'échelle internationale, la fraude coûte chaque année des milliards de dollars à l'économie mondiale. Sans surprise, les sociétés financières investissent massivement dans la détection des activités frauduleuses, notamment celles repérées grâce à des comportements inhabituels des consommateurs, afin de réduire les coûts liés à la fraude et d'offrir une expérience plus sécuritaire à leurs clients.

Les transactions frauduleuses sont détectées grâce à des algorithmes d'apprentissage automatique comportemental permettant d'établir un comportement normal, de sorte que toute transaction inhabituelle puisse être signalée comme une fraude potentielle. Souvent, les sociétés financières contactent leurs clients en cas d'activité potentiellement frauduleuse afin de vérifier si la transaction était effectivement frauduleuse.

Un exemple de comportement inhabituel pouvant indiquer une fraude est celui d'un consommateur achetant un café à Los Angeles puis, 20 minutes plus tard, un beigne à Londres. Il serait impossible de voyager aussi vite pour faire les deux achats. Un autre exemple est celui d'un consommateur qui fait un achat coûteux qu'il n'a jamais fait auparavant, dans un endroit où il n'est jamais allé. Par exemple, si les renseignements financiers d'un consommateur sont utilisés pour acheter 50 matelas au Brésil alors qu'il vit au Canada.

Comprendre le lien entre l'analyse comportementale et l'UEBA

L'analyse comportementale englobe l'étude générale de la façon dont les utilisateurs, les clients ou les systèmes se comportent au fil du temps, en analysant les tendances pour en tirer des informations pertinentes dans divers domaines tels que le marketing, le développement de produits et l'expérience utilisateur. Alors que l'analyse comportementale sert de base à de nombreuses applications spécialisées, une implémentation notable axée sur la sécurité est l'analyse comportementale des utilisateurs et des entités (UEBA), qui applique ces principes spécifiquement aux contextes de cybersécurité. Alors que l'analyse comportementale générale peut suivre les préférences des utilisateurs ou leurs habitudes d'engagement, l'UEBA concentre son attention sur les comportements liés à la sécurité et la détection des anomalies. Pour comprendre comment les principes de l'analyse comportementale sont appliqués dans les contextes de cybersécurité, consultez notre page sur l'analyse du comportement des utilisateurs et des entités (UEBA).

FAQ sur l'analyse comportementale

Q : Qu'est-ce que les analyses comportementales ?

A : L'analyse comportementale consiste à recueillir et à analyser de grandes quantités de données sur les utilisateurs et les entités afin d'identifier les tendances, les tendances et les anomalies. En tirant parti de l'intelligence artificielle et des techniques de mégadonnées, elle fournit des renseignements exploitables qui peuvent améliorer la prise de décisions dans de multiples secteurs, notamment la cybersécurité, le commerce électronique et la santé.

Q : En quoi l'analyse comportementale diffère-t-elle de l'analyse de données traditionnelle ?

A : L'analyse de données traditionnelle repose souvent sur des règles prédéfinies ou des méthodes basées sur des hypothèses, tandis que l'analyse comportementale se concentre sur la compréhension de ce à quoi ressemble la « normalité » pour un utilisateur ou une entité particulière. De ce fait, il détecte plus efficacement les écarts subtils et les tendances émergentes, ce qui le rend indispensable pour détecter les menaces internes, les attaques zero-day ou l'évolution des préférences des consommateurs.

Q : Pourquoi l'analyse comportementale est-elle importante pour la cybersécurité ?

R : En cybersécurité, les attaquants contournent souvent les règles ou signatures fixes en employant des tactiques sophistiquées. L'analyse comportementale permet de détecter ces menaces avancées en identifiant les comportements inhabituels des utilisateurs ou des entités (tels que des transferts de données inattendus, des heures d'accès étranges ou des schémas de navigation atypiques) et en alertant les équipes de sécurité avant que des dommages importants ne surviennent.

Q : Quel est le lien entre l'analyse comportementale et l'UEBA (analyse du comportement des utilisateurs et des entités) ?

A : L'UEBA est une application spécialisée de l'analyse comportementale axée spécifiquement sur les contextes de sécurité. Alors que l'analyse comportementale générale peut être appliquée au marketing, à l'optimisation des produits ou aux soins de santé, l'UEBA se concentre sur l'identification et l'atténuation des menaces au sein de l'environnement numérique d'une organisation. En analysant les schémas normaux de comportement des utilisateurs et des appareils, l'UEBA met en évidence les anomalies pouvant signaler des violations de données ou la présence d'initiés malveillants.

Q : Quel rôle jouent l'apprentissage machine et l'IA dans l'analyse comportementale ?

A : L'apprentissage machine et les algorithmes d'IA font partie intégrante de l'analyse comportementale. Ces technologies traitent à grande échelle des ensembles de données volumineux et complexes — dépassant de loin les capacités humaines — afin de déceler des tendances, de créer des bases de référence comportementales et de s'adapter en permanence à mesure que de nouvelles données arrivent. Par conséquent, la détection devient plus précise, plus rapide et plus proactive.

Q : L'analyse comportementale peut-elle aider à améliorer l'expérience client ?

A : Absolument. Dans le commerce électronique et d'autres secteurs en contact direct avec la clientèle, comprendre les comportements des utilisateurs — tels que leurs habitudes de navigation ou leurs schémas d'achat — aide les entreprises à personnaliser leurs offres, à améliorer la conception de leurs sites Web et à optimiser leurs stratégies marketing. Éventuellement, cela se traduit par une satisfaction de la clientèle, une fidélité et une rentabilité accrues.

Q : Quel est le lien entre l'analyse comportementale et les objets connectés ?

A : Les objets connectés génèrent d'énormes quantités de données comportementales provenant des appareils portables, des systèmes domotiques, des capteurs de production, etc. L'analyse comportementale permet aux organisations de traiter ces données pour améliorer leurs opérations, renforcer leur sécurité et fournir des services personnalisés, qu'il s'agisse de surveiller les signes vitaux de santé sur une montre connectée ou de garantir la conformité aux politiques de conduite de l'entreprise grâce à des capteurs IdO industriels.

Commencez dès aujourd'hui à utiliser l'analyse comportementale.

L'analyse comportementale deviendra encore plus utile à mesure que les algorithmes d'apprentissage machine s'amélioreront et que les données seront davantage partagées dans les secteurs où les données sont cloisonnées. L'essor de l'analyse comportementale s'accompagne d'une responsabilité accrue pour les entreprises quant à l'utilisation des données de manière conforme et respectueuse.

Face à la multiplication des cybermenaces auxquelles les entreprises sont confrontées aujourd'hui, il est impératif de prendre davantage de mesures préventives pour sécuriser les données précieuses et empêcher les pirates informatiques d'accéder aux réseaux internes. OpenText Core Threat Detection and Response utilise l'analyse comportementale pour détecter les anomalies pouvant indiquer des actions malveillantes. Elle a fait ses preuves en matière de détection des menaces internes, des attaques zero-day et même des attaques agressives de type « équipe rouge ». Faites le premier pas vers la sécurisation de votre organisation.