Pourquoi OpenText

Pourquoi OpenText

Aperçu Pourquoi OpenText

OpenText met à profit des décennies d'expertise pour vous aider à exploiter les données, à connecter les personnes et les processus, et à alimenter l'IA avec confiance.

Gérer et connecter les données

Unifiez les données de manière fluide à travers votre entreprise pour éliminer les silos, améliorer la collaboration et réduire les risques.

Information prête à l'emploi pour l'IA

Préparez-vous à l'IA et transformez vos données en informations structurées, accessibles et optimisées.

Sécurité et conformité intégrées

Respectez les exigences réglementaires et de conformité et protégez vos informations tout au long de leur cycle de vie.

Donner du pouvoir aux gens

Aperçu Donner du pouvoir aux gens

OpenText aide les gens à gérer le contenu, à automatiser le travail, à utiliser l'IA et à collaborer pour accroître la productivité.

Clients

Découvrez comment des milliers d'entreprises à travers le monde réussissent grâce aux solutions innovantes d'OpenText.

Employés

Nos employés sont notre plus grand atout; ils incarnent l'esprit et les valeurs de la marque OpenText.

Responsabilité des entreprises

Découvrez comment nous aspirons à faire progresser les objectifs sociétaux et à accélérer les changements positifs.

Partenaires

Trouvez un partenaire OpenText hautement qualifié avec la solution appropriée pour permettre la transformation numérique.

Comment nous nous positionnons

Communication avec les clients

Déployer partout

Aperçu Options de déploiement

Découvrez des options de déploiement évolutives et flexibles pour les organisations mondiales de toute taille.

Nuage souverain

Contrôle local. Échelle mondiale. IA de confiance

Nuage privé

Exploitez le potentiel du nuage tout en conservant le contrôle et la conformité.

Sur site

Gardez le contrôle total de vos données sur votre propre infrastructure.

nuage public

Protégez, faites évoluer et utilisez les renseignements de votre entreprise dans le nuage de votre choix.

Leadership en IA

Aperçu Aviator AI

Voir l'information sous de nouvelles perspectives

OpenText™ Aviator™ AI

Une IA qui comprend votre entreprise, vos données et vos objectifs.

OpenText™ MyAviator

Dites bonjour à des décisions plus rapides. Votre assistant personnel sécurisé est prêt à se mettre au travail.

OpenText™ Business Network Aviator™

Obtenez de meilleures perspectives grâce à l'IA générative pour les chaînes d'approvisionnement.

OpenText™ Content Aviator™

Optimisez votre travail avec la gestion de contenu par IA et un assistant de contenu intelligent.

OpenText™ Cybersecurity Aviator™

Améliorez votre posture de sécurité avec la cybersécurité IA et la détection agile des menaces.

OpenText™ DevOps Aviator™

Accélérez la livraison des applications, ainsi que l'automatisation du développement et des tests logiciels.

OpenText™ Experience Aviator™

Élever les communications et les expériences des clients pour assurer leur succès.

OpenText™ Fax Aviator™

Transformez chaque fax en action instantanée avec l’IA

OpenText™ Service Management Aviator™

Donnez aux utilisateurs, aux agents de service et au personnel informatique les moyens de trouver les réponses dont ils ont besoin.

Aviator AI

Aperçu Aviator AI

Voir l'information sous de nouvelles perspectives

OpenText™ Aviator™ AI

Une IA qui comprend votre entreprise, vos données et vos objectifs.

OpenText™ MyAviator

Dites bonjour à des décisions plus rapides. Votre assistant personnel sécurisé est prêt à se mettre au travail.

OpenText™ Business Network Aviator™

Obtenez de meilleures perspectives grâce à l'IA générative pour les chaînes d'approvisionnement.

OpenText™ Content Aviator™

Optimisez votre travail avec la gestion de contenu par IA et un assistant de contenu intelligent.

OpenText™ Cybersecurity Aviator™

Améliorez votre posture de sécurité avec la cybersécurité IA et la détection agile des menaces.

OpenText™ DevOps Aviator™

Accélérez la livraison des applications, ainsi que l'automatisation du développement et des tests logiciels.

OpenText™ Experience Aviator™

Élever les communications et les expériences des clients pour assurer leur succès.

OpenText™ Fax Aviator™

Transformez chaque fax en action instantanée avec l’IA

OpenText™ Service Management Aviator™

Donnez aux utilisateurs, aux agents de service et au personnel informatique les moyens de trouver les réponses dont ils ont besoin.

Analytique

Aperçu Analytics

Prévoyez, agissez et gagnez grâce à des analyses en temps réel sur une plateforme de données plus intelligente.

Réseau d'affaires

Aperçu Business Network

Connectez-vous une fois, accédez à tout avec une plateforme d'intégration B2B sécurisée.

OpenText™ Business Network Aviator™(IA)

Révolutionner la connectivité à travers l'internet des nuages

Contenu

Aperçu Content

Réimaginez les connaissances avec des solutions de gestion de contenu prêtes pour l'IA.

Intégrations commerciales

- Intégrations de Content Cloud pour les solutions SAP®

- OpenText™ Content Management for SAP® SuccessFactors®

- OpenText™ Core Content Management pour SAP® SuccessFactors®

- Intégrations de Content Cloud pour Microsoft 365®

- Intégrations Content Cloud pour Salesforce®

- Solutions de Content Cloud pour Guidewire

OpenText™ Content Aviator™(IA)

Optimisez les espaces de travail intelligents avec l'IA pour moderniser le travail

Cybersécurité

Aperçu Cybersecurity

Solutions intégrées de cybersécurité pour la protection des entreprises

Cybersécurité OpenText pour les PME et les MSP

Solutions de protection des données et de sécurité conçues sur mesure

OpenText™ Cybersecurity Aviator™(IA)

Réinventez la détection des menaces et renforcez votre posture de sécurité grâce à la puissance de l'IA agile

DevOps

Aperçu DevOps

Expédiez de meilleurs logiciels, plus rapidement, avec l'automatisation DevOps pilotée par l'IA, les tests et la qualité.

OpenText™ DevOps Aviator™(IA)

Offrez à des millions de développeurs des expériences DevOps enrichies par l'IA

Experience and Fax

Aperçu Experience and Fax

Réinventez les conversations avec des expériences client inoubliables.

OpenText™ Experience Aviator™(IA)

Transformez les communications clients avec une IA générative privée

OpenText™ Fax Aviator™(IA)

Convertissez les fax en données prêtes à l'emploi pour le flux de travail grâce à l'IA.

Technologie juridique

Aperçu Legal Tech

Prenez des décisions plus éclairées grâce aux logiciels et services juridiques basés sur l'IA

OpenText™ eDiscovery

Accélérez l'eDiscovery avec la rapidité et la précision offertes par l'IA

OpenText™ Investigation

Optimisez la stratégie avec des outils d'évaluation précoce des cas et d'investigation

OpenText™ Core Insight

Optimisez votre eDiscovery avec une TAR avancée et une révision automatisée des documents.

OpenText™ Core Legal Hold

Automatiser les mesures de conservation légales pour éliminer les processus risqués et chronophages

OpenText™ Legal Knowledge Management

Déverrouiller les connaissances et les perspectives juridiques à travers les silos de contenu

Observabilité et gestion des services

Aperçu Observability and Service Management

Obtenez la clarté nécessaire pour réduire le coût et la complexité des opérations informatiques.

OpenText™ Service Management Aviator™(IA)

Redéfinissez les fonctions de soutien de niveau 1 des entreprises grâce aux capacités en libre-service de l'IA générative privée.

API

Aperçu APIs

Créez des applications personnalisées en utilisant la technologie éprouvée de gestion de l'information d'OpenText.

OpenText™ API Services

Créez-le à votre manière avec les API OpenText Cloud qui génèrent des flux d'informations en temps réel permettant des applications et des processus personnalisés.

Device and Data Protection

Aperçu Device and Data Protection

Protégez ce qui est important, récupérez quand c'est nécessaire.

Outils de gestion unifiée des points de terminaison

- OpenText™ Endpoint Management

- OpenText™ ZENworks Suite

- OpenText™ ZENworks Service Desk

- OpenText™ ZENworks Configuration Management

- OpenText™ ZENworks Endpoint Security Management

- OpenText™ ZENworks Full Disk Encryption

- OpenText™ ZENworks Endpoint Software Patch Management

- OpenText™ ZENworks Asset Management

Solutions

Données fiables et IA

Aperçu Données fiables et IA

La gestion sécurisée de l'information rencontre l'IA de confiance.

OpenText AI Data Platform

Un cadre de données unifié pour élever la confiance dans les données et l'IA.

OpenText™ Aviator™ Studio

Un lieu où vous pouvez créer, déployer et itérer sur des agents dans la langue de vos données.

OpenText Discovery

Un ensemble d'outils pour faciliter l'ingestion de données et automatiser le balisage des métadonnées pour alimenter l'IA.

Conformité des données OpenText

Une suite de services et d'API qui rendent la gouvernance proactive et persistante.

OpenText Aviator AI Services

Des experts en services professionnels qui vous aident dans votre parcours en IA.

Information réimaginée

Aperçu Information réimaginée

Obtenez une visibilité accrue et des perspectives plus claires grâce à la gestion de l'information pilotée par l'IA. Prêt à voir comment?

Savoir réimaginé

Transformez le travail quotidien avec la gestion de contenu d'entreprise alimentée par l'IA.

La gestion des services réinventée

Réduisez les coûts et la complexité de la gestion des services informatiques, de l'AIOps et de l'observabilité.

Connexions réimaginées

Intégration B2B propulsée par l’IA pour réussir dans la chaîne d’approvisionnement.

Conversations réimaginées

Favoriser la valeur, la croissance et la fidélité grâce à des expériences client connectées.

Ingénierie réimaginée

Développement agile et livraison de logiciels? Cela semble simplement impossible.

Sécurité réimaginée

Cybersécurité pour l’entreprise

Décisions réimaginées

Découvrez des informations pertinentes grâce à AI data analytics.

Intelligence artificielle

Aperçu Aviator AI

Voir l'information sous de nouvelles perspectives

OpenText™ Aviator™ AI

Une IA qui comprend votre entreprise, vos données et vos objectifs.

OpenText™ MyAviator

Dites bonjour à des décisions plus rapides. Votre assistant personnel sécurisé est prêt à se mettre au travail.

OpenText™ Business Network Aviator™

Obtenez de meilleures perspectives grâce à l'IA générative pour les chaînes d'approvisionnement.

OpenText™ Content Aviator™

Optimisez votre travail avec la gestion de contenu par IA et un assistant de contenu intelligent.

OpenText™ Cybersecurity Aviator™

Améliorez votre posture de sécurité avec la cybersécurité IA et la détection agile des menaces.

OpenText™ DevOps Aviator™

Accélérez la livraison des applications, ainsi que l'automatisation du développement et des tests logiciels.

OpenText™ Experience Aviator™

Élever les communications et les expériences des clients pour assurer leur succès.

OpenText™ Fax Aviator™

Transformez chaque fax en action instantanée avec l’IA

OpenText™ Service Management Aviator™

Donnez aux utilisateurs, aux agents de service et au personnel informatique les moyens de trouver les réponses dont ils ont besoin.

Industrie

Aperçu Solutions pour l'industrie

Améliorez l'efficacité, la sécurité et la satisfaction des clients avec OpenText.

Énergie et ressources

Transformez les opérations énergétiques et de ressources avec le nuage, la cybersécurité et l'IA.

Services financiers

Améliorez l'expérience client, la conformité et l'efficacité avec l'IA.

Gouvernement

Réimaginez votre mission avec une gestion de l'information sécurisée par le gouvernement.

Soins de santé et sciences de la vie

Améliorez la prestation des soins et l'engagement des patients avec des solutions propulsées par l'IA.

Légal

Modernisez les équipes juridiques avec des solutions technologiques juridiques automatisées et alimentées par l'IA.

Fabrication

Modernisez les opérations de fabrication et la logistique pour réduire les coûts et assurer la conformité.

Vente au détail et biens de consommation

Améliorez l'engagement des consommateurs avec des solutions de vente au détail omnicanales et l'IA.

Application d’entreprise

Aperçu Solutions pour les applications d'entreprise

Exécutez les processus plus rapidement et avec moins de risques.

Services

Aperçu Services

Réalisez la transformation numérique avec l'aide d'experts certifiés.

Services professionnels

Modernisez votre gestion de l’information avec des experts certifiés.

Services de réussite client

Atteignez vos objectifs d'affaires grâce à des conseils d'experts, des services gérés et plus encore.

Services de soutien

Transformez le soutien en votre avantage stratégique.

Services gérés

Libérez vos équipes internes avec une gestion experte des services informatiques.

Services d'apprentissage

Découvrez les options de formation pour aider les utilisateurs de tous niveaux de compétence à adopter et utiliser efficacement les produits OpenText.

Services professionnels

Aperçu Services professionnels

Modernisez votre gestion de l’information avec des experts certifiés.

Services de réussite client

Aperçu Services de réussite client

Atteignez vos objectifs d'affaires grâce à des conseils d'experts, des services gérés et plus encore.

Services de soutien

Aperçu Services de soutien

Transformez le soutien en votre avantage stratégique.

Services gérés

Aperçu Services gérés

Libérez vos équipes internes avec une gestion experte des services informatiques.

Services d'apprentissage

Aperçu Services d'apprentissage

Découvrez les options de formation pour aider les utilisateurs de tous niveaux de compétence à adopter et utiliser efficacement les produits OpenText.

Partenaires

Trouver un partenaire

Aperçu Trouver un partenaire

Trouvez un partenaire OpenText hautement qualifié avec la solution appropriée pour permettre la transformation numérique.

Partenaires du nuage

Aperçu Partenaires du nuage

OpenText s'associe avec les principaux fournisseurs d'infrastructure infonuagique pour offrir la flexibilité d'exécuter ses solutions partout.

Partenaires d'applications d'entreprise

Aperçu Partenaires d'applications d'entreprise

OpenText s’associe aux principaux fournisseurs d’applications d’entreprise pour libérer le contenu non structuré et obtenir de meilleures perspectives commerciales.

Solutions partenaires

Aperçu Solutions partenaires

Découvrez des offres flexibles et innovantes conçues pour ajouter de la valeur aux solutions OpenText.

Ressources pour les partenaires

Aperçu Ressources pour les partenaires

Découvrez les ressources disponibles pour soutenir et développer les capacités des partenaires.

Assistance

Aperçu Soutien à la clientèle

Bénéficiez du soutien d'experts en produits et services pour accélérer la résolution des problèmes et garantir l'efficacité des flux de travail.

Ressources

Aperçu Ressources

Explorez des services détaillés et des présentations de consultation, des mémoires, de la documentation et d'autres ressources.

Choisissez votre région :

Europe, Moyen-Orient et Afrique

Asie-Pacifique

Innovations Cloud de cybersécurité OpenText

Les menaces de cybersécurité évoluent, et les mesures de sécurité traditionnelles ne peuvent pas suivre. La modernisation n'est pas qu'une simple mise à niveau—c'est un véritable changement de paradigme pour les équipes des opérations de sécurité.

Voyez ce que vous manquez

Découvrez deux années d'innovations en Cybersecurity Cloud qui reflètent notre engagement envers une conception axée sur l'IA, une approche centrée sur le client et la modernisation de l'infonuagique.

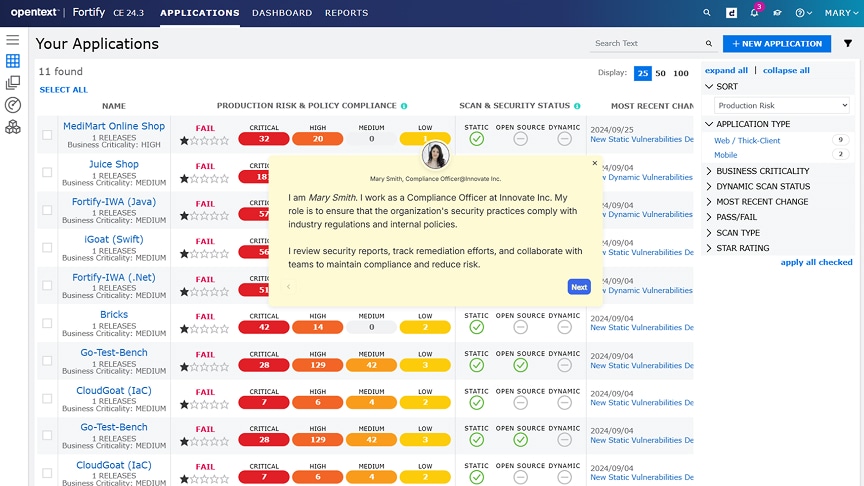

Voir les innovationsCommencez votre essai gratuit de 15 jours dès aujourd'hui !

Lancez votre initiative de test de sécurité des applications en moins d'une journée. Aucun investissement en infrastructure ni personnel de sécurité n'est requis.

Inscrivez-moiSimplifiez vos licences logicielles avec OpenPass

La gestion des licences logicielles ne devrait pas être difficile. Découvrez ce cadre de licences d'entreprise flexible et prévisible conçu pour simplifier votre vie.

Vérifie çaQuelles sont les nouveautés pour OpenText Cybersecurity Cloud ?

Intégrations et source de vérité

Unifier les renseignements sur les vecteurs de menaces, les applications et les environnements cloud pour obtenir une source unique de vérité pour sécuriser le code, les données, les identités et les points d'accès. Les intégrations profondes avec les pipelines DevOps, les applications SaaS et les environnements cloud garantissent que la sécurité n'est pas isolée, mais qu'elle est intégrée partout où les données circulent.

L'IA dans le flux de travail

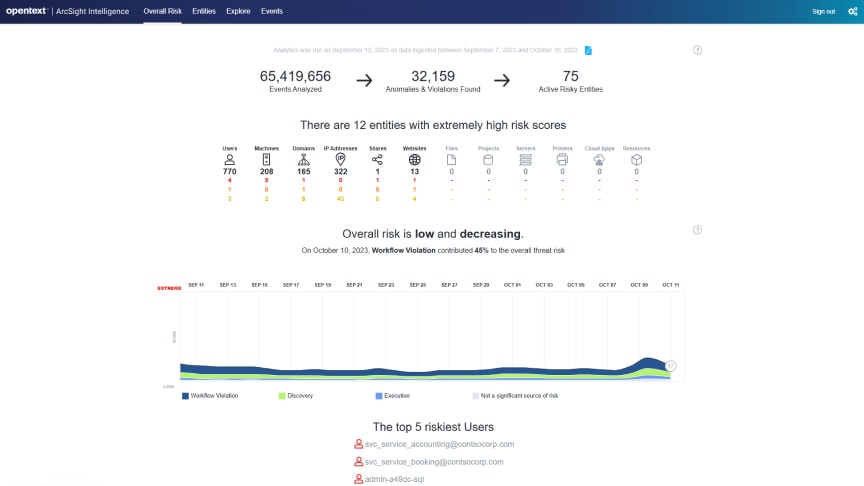

Apporter l'intelligence là où les équipes travaillent. OpenText™ Cybersecurity Aviator™ automatise les tests de sécurité des applications statiques (SAST), génère des recommandations de correction de code et réduit le tri manuel. La détection d'anomalies pilotée par l'IA améliore la surveillance, tandis que les garde-fous protègent les systèmes GenAI contre des risques tels que l'injection de commandes ou la fuite de données. Intégrée aux pipelines DevOps, d'identité et de conformité, l'IA devient un multiplicateur de force pour une sécurité plus rapide et plus robuste.

Opérations sécurisées, régies et fiables

Renforcez la gouvernance et la conformité avec les services infonuagiques autorisés par FedRAMP, la protection avancée des données avec OpenText™ Data Privacy & Protection Foundation, et la gestion des identités pour appliquer le modèle Zero Trust. Des rapports prêts pour l'audit, des contrôles de politique et un chiffrement garantissent que chaque actif numérique, du code source aux dossiers sensibles, reste sécurisé, gouverné et digne de confiance.

Les menaces de cybersécurité évoluent. Votre sécurité devrait l'être aussi.

- 5x

une détection plus rapide des menaces

Les outils traditionnels basés sur des règles manquent trop de choses et les détectent trop tard. Grâce à la détection pilotée par l'IA, les équipes de sécurité peuvent identifier les menaces jusqu'à 5 fois plus rapidement, réduisant ainsi le temps de réponse et les dommages.

Détection et réponse aux menaces plus rapides - 50%

moins d'outils, moins de complexité

Réduisez le chaos. En consolidant les ensembles d'outils et en connectant les données à travers des environnements hybrides, les équipes réduisent la complexité jusqu'à 50 %.

Gestion simplifiée de la sécurité - 70%

un temps de réponse plus rapide

Les playbooks automatisés et le triage assisté par l'IA réduisent les temps de réponse jusqu'à 70 %, transformant les heures en minutes lorsque cela compte le plus.

Réponse plus rapide aux incidents - 65%

préparation plus rapide pour les audits

La conformité réglementaire ne doit pas être un casse-tête. La dernière version offre des capacités pour soutenir des cadres comme le RGPD, la HIPAA, la CPRA et le PCI DSS.

Rationalisez la conformité et les rapports - 30%

Augmentation de l'efficacité du SOC

Les flux de travail rationalisés, les tableaux de bord unifiés et l'automatisation intelligente libèrent les analystes pour se concentrer sur ce qui compte vraiment : améliorer le rendement et la satisfaction au travail.

Maîtriser l'efficacité - 70%

moins de faux positifs

La détection alimentée par l'IA filtre le bruit, réduisant les faux positifs jusqu'à 70 % et aidant les équipes à se concentrer sur les vraies menaces, pas sur la fatigue des alertes.

Sécuriser de manière plus intelligente, pas plus difficile.

Découvrez une cybersécurité unifiée avec une protection alimentée par l'IA et des outils évolutifs

Vous ne pouvez pas vous permettre de prendre du retard. Restez informé avec OpenText™ Cybersecurity Cloud pour des solutions puissantes et évolutives.

Redéfinissez comment votre organisation détecte, prévient et répond aux menaces de cybersécurité — rapidement, précisément et avec confiance — avec OpenText™ Core Threat Detection and Response. Découvrez comment cette plateforme exploite l'analyse comportementale avancée de OpenText Cybersecurity Aviator™ pour une protection proactive. Lire le blogue

Analysez des millions d’événements quotidiennement pour repérer des activités suspectes et découvrir des risques cachés grâce à OpenText™ Core Threat Detection and Response. Découvrez comment l'analyse comportementale avancée et le cadre MITRE ATT&CK préviennent les menaces internes. Lisez le blog

Découvrez comment un client ayant intégré OpenText™ Cybersecurity Aviator (Fortify Aviator) dans OpenText Core Application Security (Fortify on Demand) a identifié une vulnérabilité critique dans une application web publique et, grâce aux suggestions de code alimentées par l'IA, a rapidement résolu le problème, améliorant ainsi la sécurité de l'application et atténuant les risques potentiels. Lire le blog

Découvrez des comportements inhabituels et réagissez plus rapidement avec OpenText™ Core Behavioral Signals. Découvrez comment l'utilisation de l'apprentissage automatique non supervisé apporte un nouveau niveau de compréhension et d'interprétation des menaces avancées. Lire le blog

Modernisation vers OpenText Core Détection et Réponse aux Menaces

Identifier les menaces difficiles à détecter avant qu'elles ne puissent causer des dommages. Présentation d'OpenText™ Core Threat Detection and Response : Restez en avance sur les menaces les plus insaisissables, y compris les menaces internes, les attaques inédites et les menaces persistantes avancées.

Explorez votre trousse de modernisation pour la détection et la réponse aux menaces OpenText Core :

Découvrez les nouveautés

Outils

Maximiser la valeur

Options de déploiement

OpenText offre des options et une flexibilité de déploiement pour OpenText Core Threat Detection and Response.-

Exécutez partout et évoluez à l'échelle mondiale dans le nuage hyperscaler de votre choix

Partenariats avec Amazon Web Services, Google Cloud et Microsoft Azure

-

Nuage public

SaaS multi-locataire sur un nuage public, fourni en tant que service

-

Accélérez les stratégies infonuagiques avec les experts d'OpenText

Services gérés de Cloud Privé OpenText

Commencer

Ne vous laissez pas distancer. Nous rendons la modernisation facile. Contactez-nous pour vous aider à planifier votre mise à jour.

Creusez plus profondément

5 signaux urgents que votre programme AppSec ne peut pas ignorer en 2025

Lire le blog

Pourquoi DFIR est l'élément manquant de votre stratégie de confiance zéro

Lire le blog

Menaces quantiques, IA agentique et la prochaine frontière de la sécurité des données

Lire le blog

Restez en avance avec Titanium X et OpenText Cybersecurity Cloud

Lire le blog

OpenText dévoile une plateforme cloud sécurisée améliorée pour les fournisseurs de services de sécurité gérés (MSP)

Lire le blog

Sécurisez de manière plus intelligente, pas plus difficile, avec des suggestions de correction de code alimentées par l'IA

Lire le blog

Transformer les enquêtes de criminalistique numérique

Lire le blog

Simplifiez la gestion des identités avec une solution infonuagique sécurisée et automatisée.

Lire le blog

Gérez en toute sécurité vos données sensibles à travers le contenu de votre entreprise

Lire le blog

Duplication de dispositifs numériques en criminalistique – l’étape suivante

Lire le blog

Une bonne fondation est essentielle pour les enquêtes de criminalistique numérique

Lire le blog

Présentation du duplicateur OpenText Tableau Forensic TD4

Lire le blog

Quoi de neuf dans OpenText EnCase Forensic

Lire le blog